EDUSRC--某大学高危漏洞挖掘的小妙招

本文提供的资料和信息仅供学习交流,不得用于非法用途;

对于因使用本文内容而产生的任何直接或间接损失,博主不承担任何责任;

本文尊重他人的知识产权,如有侵犯您的合法权益,请在vx公众号SecurePulse后台私信联系我们,我们将尽快删除

所公布内容已修复,请勿测试。

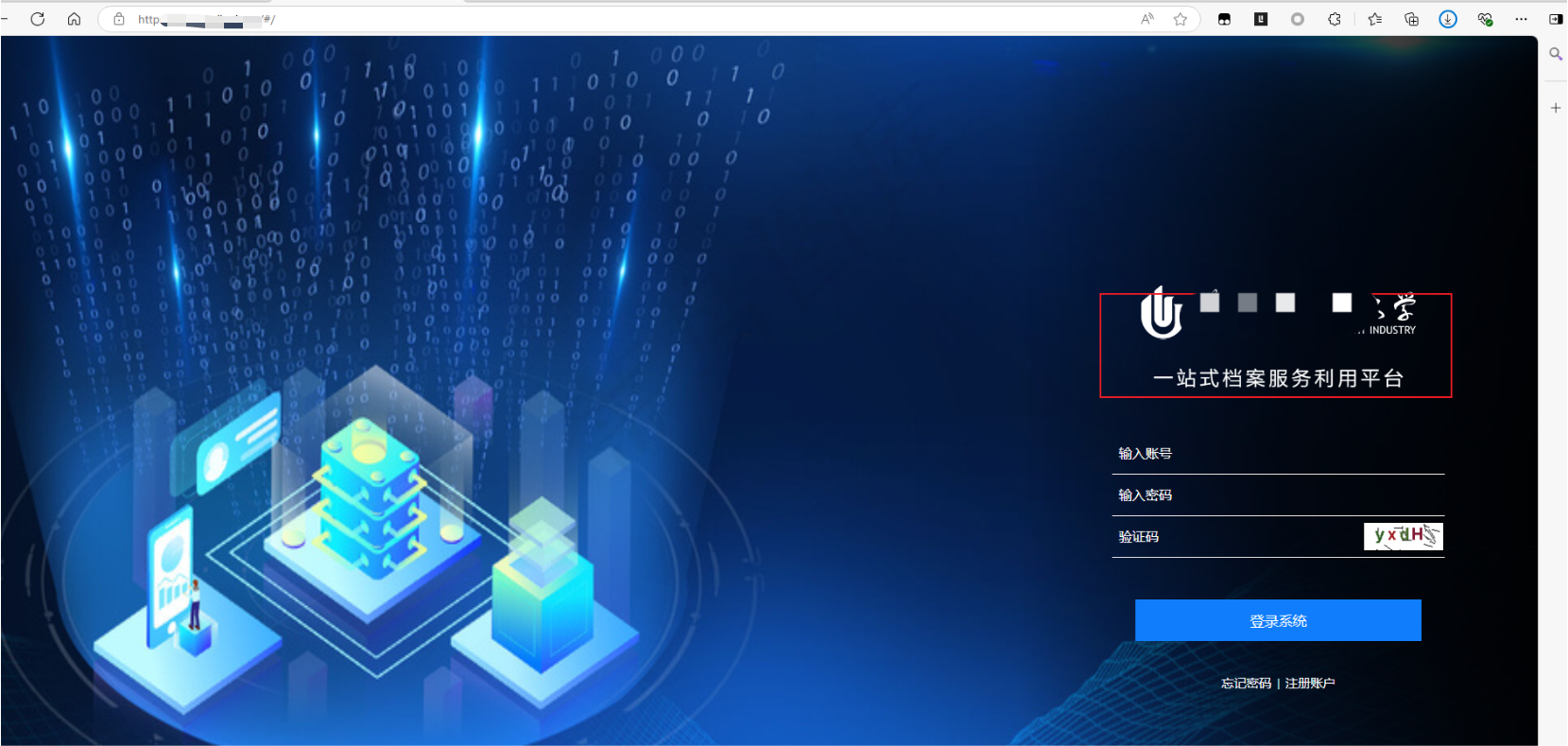

1、资产确定

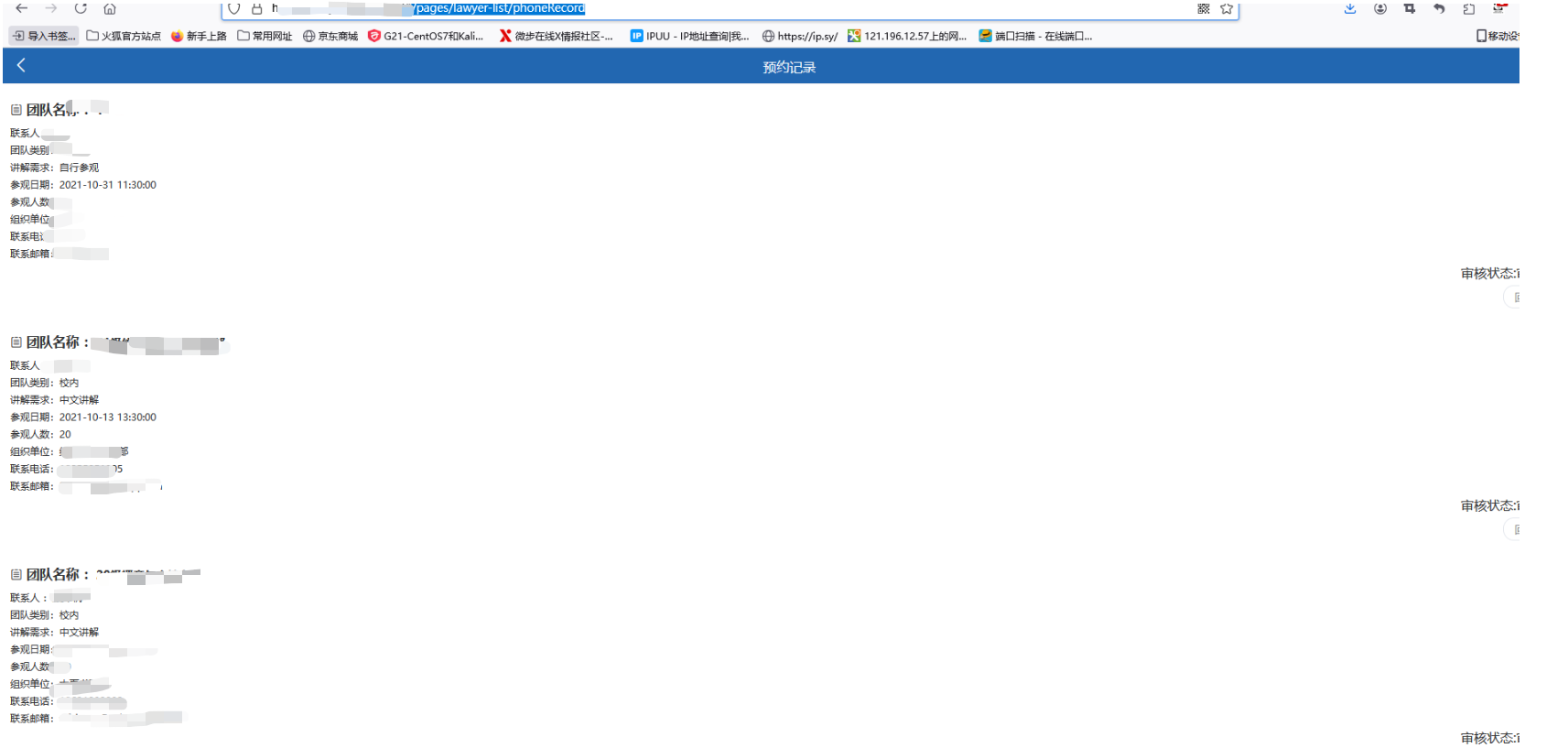

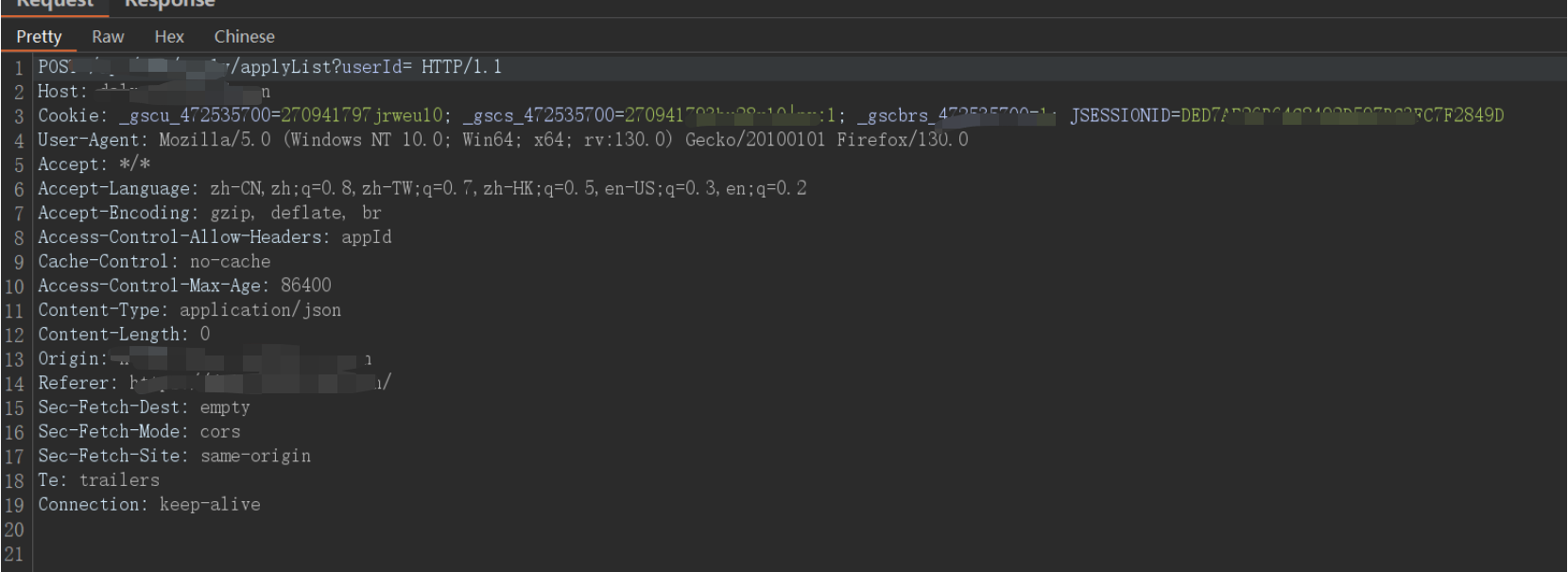

2、登录之后通过js审计发现接口 /pages/lawyer-list/phoneRecord

拼接参数访问:

发现是一个预约接口的泄露,这个接口会自动的以JSON格式返回相关的信息

注:它会自动定位到另外一个接口(如图)查看这个返回包

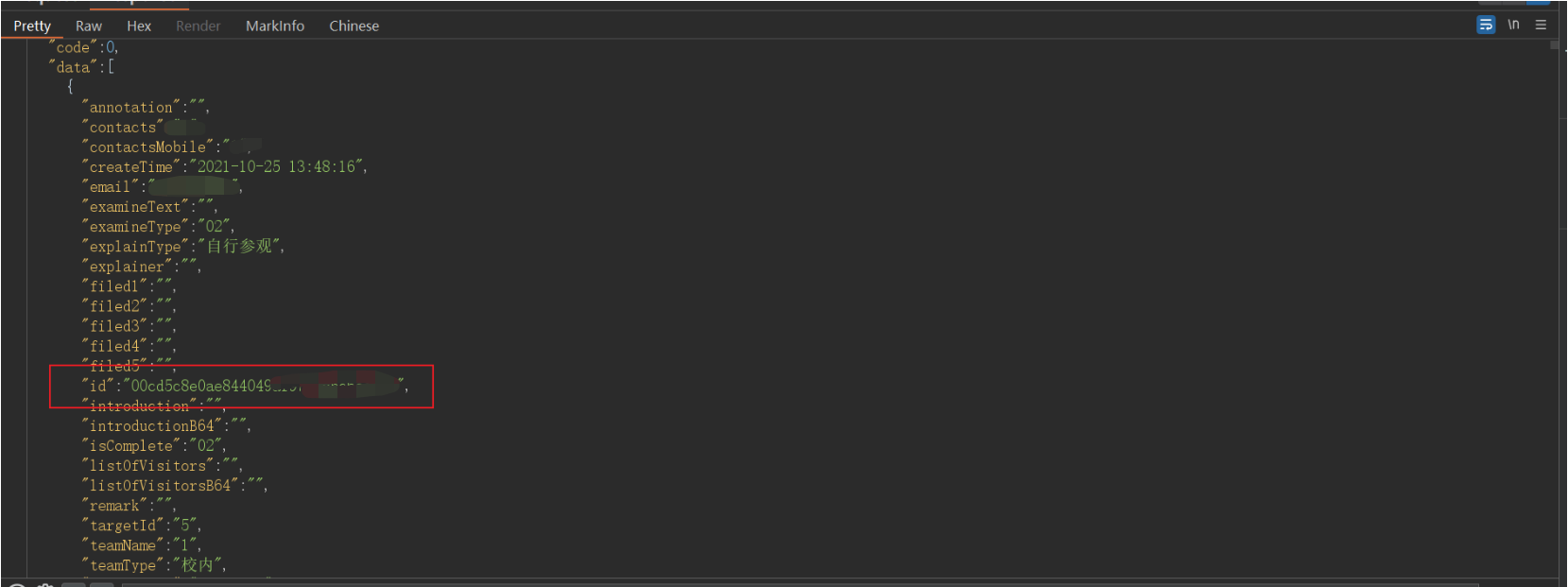

然后查看返回包,发现返回包中携带预约人的id(这里的数据有很多,所有的预约人的信息,包括个人id和团队id)

那么回到登录的主页,点击个人中心进行抓包

就会抓到这样一个包:

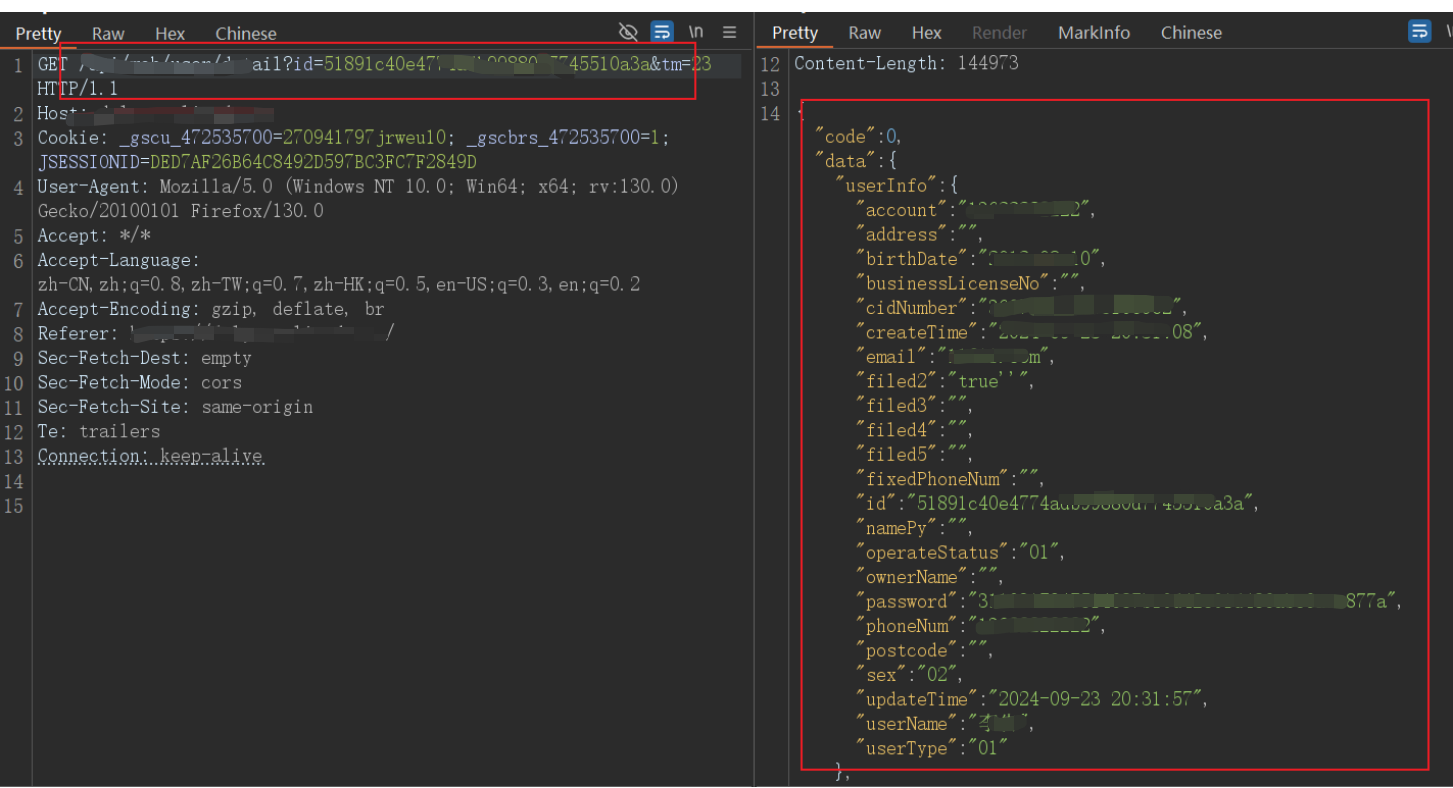

这个包就是用凭用户的id获得用户的个人敏感信息。

返回包中的cidnum就是身份证还包含密码和其他参数,那么根据刚刚拿到的一批id进行替换,发现了部分敏感id(这里替换id是将预约接口里面的返回的个人id和团队id都一个个的测试出来的,这里比较繁琐,但是只要你替换id能返回不同的个人信息那么肯定就存在漏洞嘛,这里要耐心一点点)。

adminid: 4a8701ef71734xxxxxxxxx59de

testid: 1f22c593ea2e4xxxxxxx7f3cbe5d

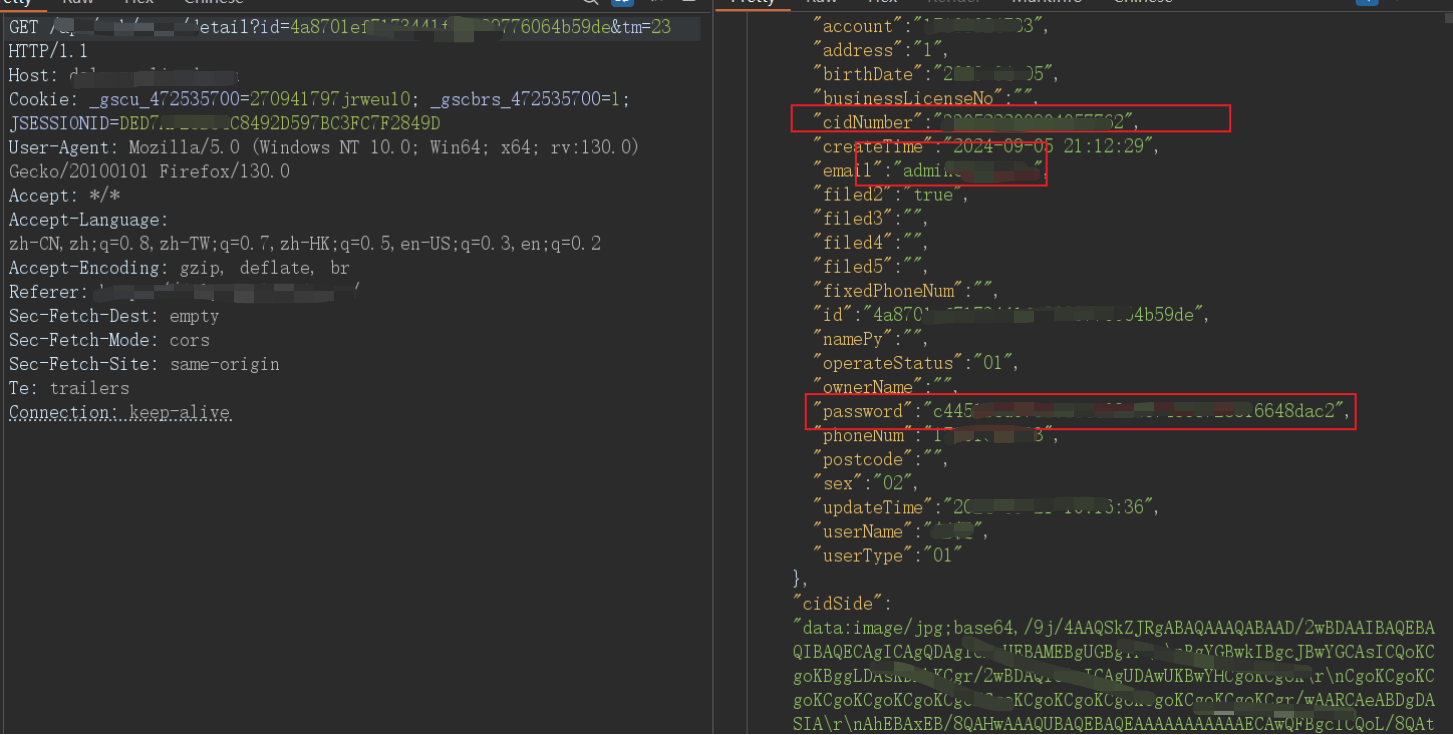

替换id后拿到相关数据(这里返回的个人信息就是admin的个人信息了):

根据id再次利用:

还是个人中心改包,将id换成amdin的id,可以看到已经替换为别人的账号了,执行相关操作都没问题。

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果