EDUSRC--某大学奇奇怪怪的敏感信息泄露+奇奇怪怪的成功登陆

本文提供的资料和信息仅供学习交流,不得用于非法用途;

对于因使用本文内容而产生的任何直接或间接损失,博主不承担任何责任;

本文尊重他人的知识产权,如有侵犯您的合法权益,请在vx公众号SecurePulse后台私信联系我们,我们将尽快删除

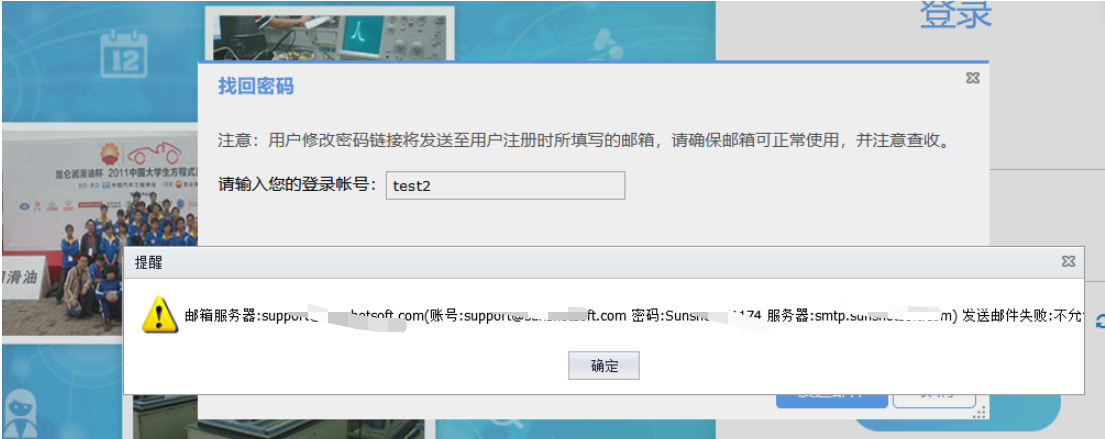

关于这个信息泄露我觉得很鸡肋,因为原本就是一个登陆页面,我发现网站不拦截,就开始爆破,看来一下后台的返回包,就看到一个test用户名返回包长度不一样,我当时以为进后台了,但是自己使用test登陆之后直接弹出邮箱服务器的用户名和密码。如下:

1、进入该网站后选择忘记密码,忘记密码网站就会选择发送邮件,这里只用测试用户名,不需要邮箱后缀和其他东西,所以就开始爆破

查看返回包大小发现test2账号返回数据包不一样,直接使用该用户名进行测试,结果如下:

后期访问这个邮箱服务器发现没有返回包,应该是邮箱服务器已经没有维护了,所以也没有办法进行更深层次的利用。

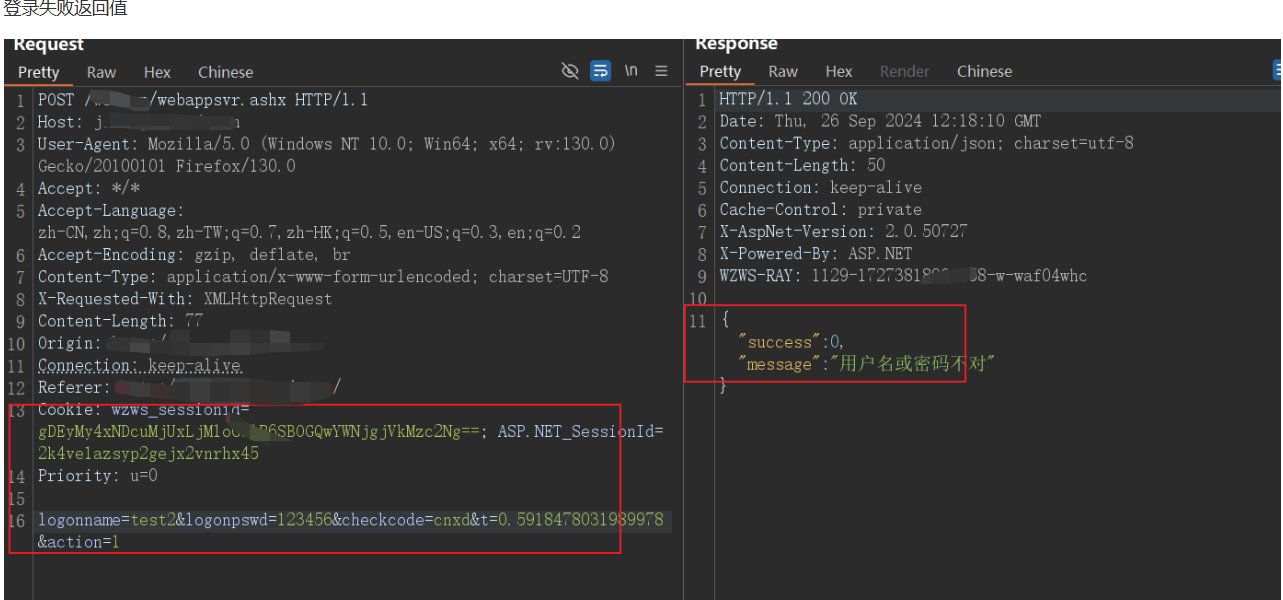

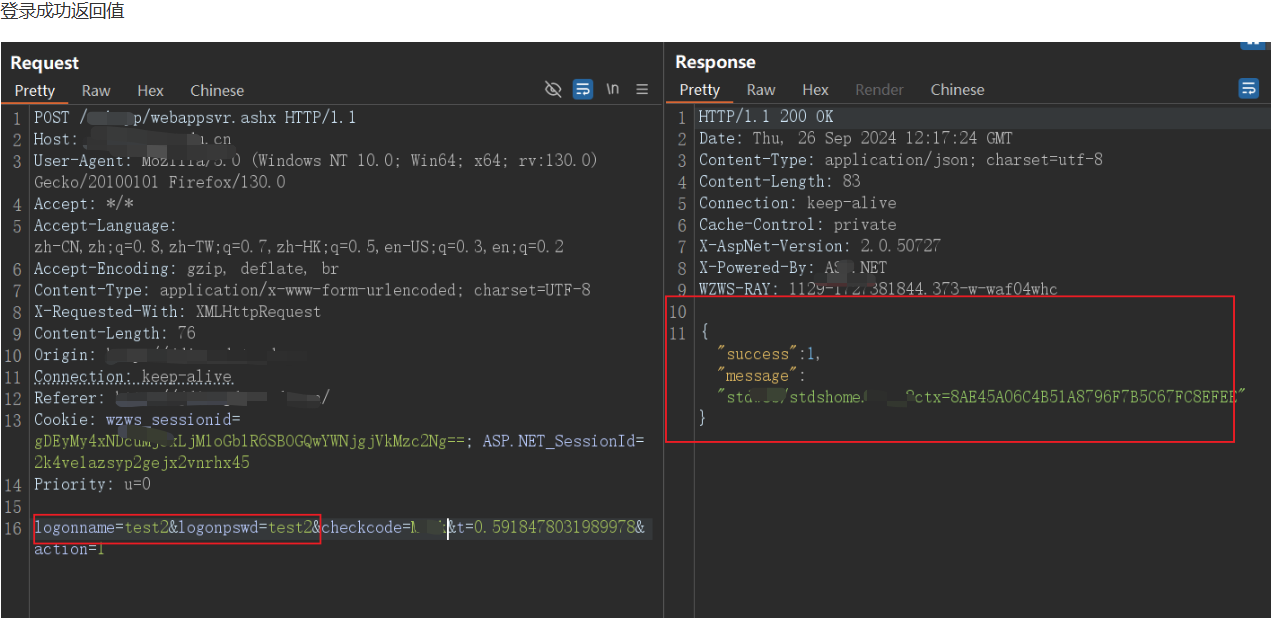

2、回到我们刚开始的登陆页面,当时测试忘记密码是因为测试各种账号都说无效账号,当时就想先测忘记密码,测完回来直接拿test2进行登陆,发现一直返回用户名或密码不对,那就是密码不对,因为测试其他账号加密码就是说无效账号,那么现在直接进行爆破密码,发现密码也是test2,但是!!这网站它不跳转啊!!!我勒个豆,只有返回包中证明这是成功登陆了。(最后也就只拿到一个低危,耻辱下播)如下:

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果