redteam-打点

本文提供的资料和信息仅供学习交流,不得用于非法用途;

对于因使用本文内容而产生的任何直接或间接损失,博主不承担任何责任;

本文尊重他人的知识产权,如有侵犯您的合法权益,请在vx公众号SecurePulse后台私信联系我们,我们将尽快删除

本文来源:大白哥红队攻防演练课程(Des师傅授课部分)

需要咨询课程详情,请扫下方二维码添加大白哥绿泡泡

一、打点介绍

此时需要将信息收集的成果进一步扩大,提升信息收集的战果。

红队在打攻防的过程中,最注重的是拿到权限,拿权限需要注重的点是弱口令、sql注入文件上传、RCE、常见框架的漏洞,还有平常需要注意nday收集(OA、第三方CMS等等)

二、避免盲目做漏扫

不要盲目的对收集到的URL进行全量的EXP漏扫,这种方法除非目标站点没有做一点防护,否则基本都会跑空。

通常的思路是,之前信息收集的时候已经通过指纹识别,将URL的信息进行了识别,所以此时可以通过指纹和服务器信息等,针对中间件、网站框架、CMS(比如shiro框架、某OA、Tomcat、ThinkPHP)等等去找对应的EXP

三、弱口令部分

字典和工具

口令爆破字典(有键盘组合字典、拼音字典、字母与数字混合这三种类型):https://github.com/zxcvbn001/password_brute_dictionary

web后台弱口令/万能密码批量检测工具工具:https://github.com/yzddmr6/WebCrack

案例

XXL-JOB任务调度中心

默认账号:admin

默认密码:123456

进入后台后可反弹shell

xxl-job未授权rce工具下载地址:https://github.com/mrknow001/xxl-job-rce

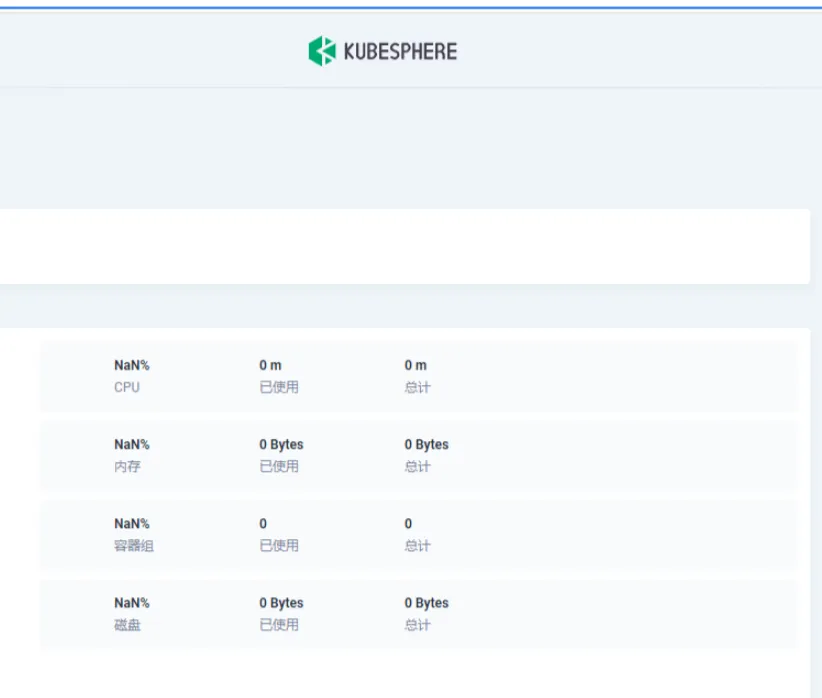

K8s控制台

默认账号:admin

默认密码:P@88w0rd

登录后课直接接管集群

由于都是实战案例(未授权、绕WAF等等),不好直接放出来,可以扫文章开头二维码联系大白哥,看能否分享部分笔记

后续其它知识点会发文详细讲解,并附复现过程等,敬请期待!!!